Qu'est-ce que RedLine Stealer?

RedLine est un logiciel malveillant stealer qui vise principalement les informations bancaires, mais qui est également capable d'extraire d'autres informations. Son principal objectif est de pirater les navigateurs Web des victimes afin de collecter des informations de compte, des données de remplissage automatique et toute autre information précieuse qui pourrait être présente. Des commandes pratiques ainsi que des fonctionnalités intégrées de détection et d'anti-analyse ont fait de RedLine l'un des stealers les plus populaires et prolifiques sur le marché. Une autre chose notable concernant RedLine Stealer est ses méthodes de diffusion qui diffèrent de la propagation régulière par le biais de spams par e-mail.

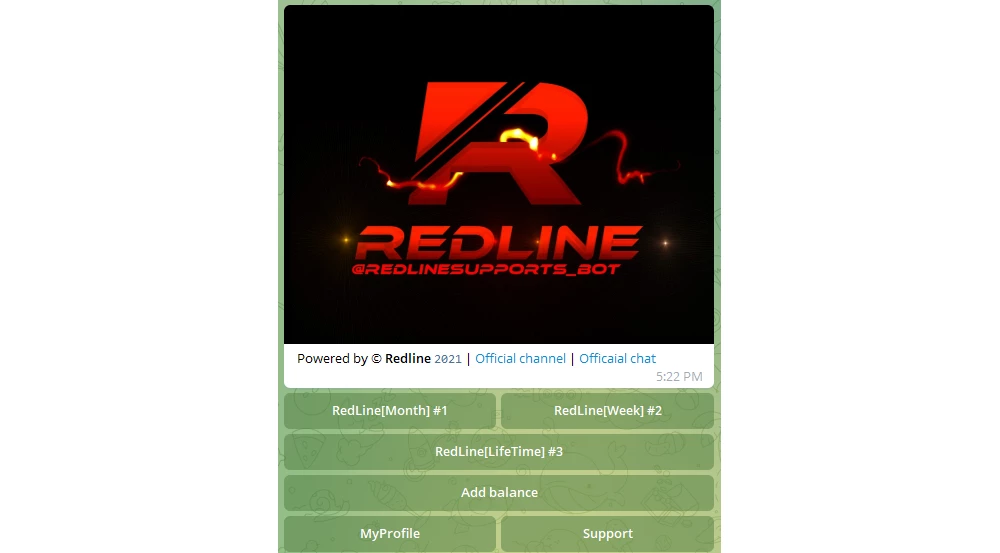

Les premières mentions de ce stealer remontent au début de 2020, mais le premier pic notable d'activité n'a eu lieu que six mois plus tard. Il se propage selon le modèle de logiciel en tant que service, principalement par le biais d'annonces dans les groupes de messagerie Telegram. Les plans d'abonnement vont de 100 $ pour une semaine à 800 $ pour une "licence" à vie pour RedLine. Un échantillon est fourni avec un crypteur, un logiciel spécifique utilisé pour chiffrer un échantillon de logiciel malveillant avant de le déployer dans la nature. Cette procédure diminue les chances de détection et complique les tentatives d'analyse.

Diffusion de RedLine Stealer

Comme mentionné précédemment, RedLine Stealer applique des méthodes de propagation uniques, différentes de ce qui est considéré comme habituel de nos jours. Le spam par e-mail est à la fois efficace et bon marché, mais attire trop d'attention. Les criminels qui propagent ce logiciel malveillant ont leurs propres options, bien qu'ils utilisent le spam dans certains cas. Et il semble qu'ils aient suffisamment maîtrisé leurs approches pour surpasser tous leurs concurrents.

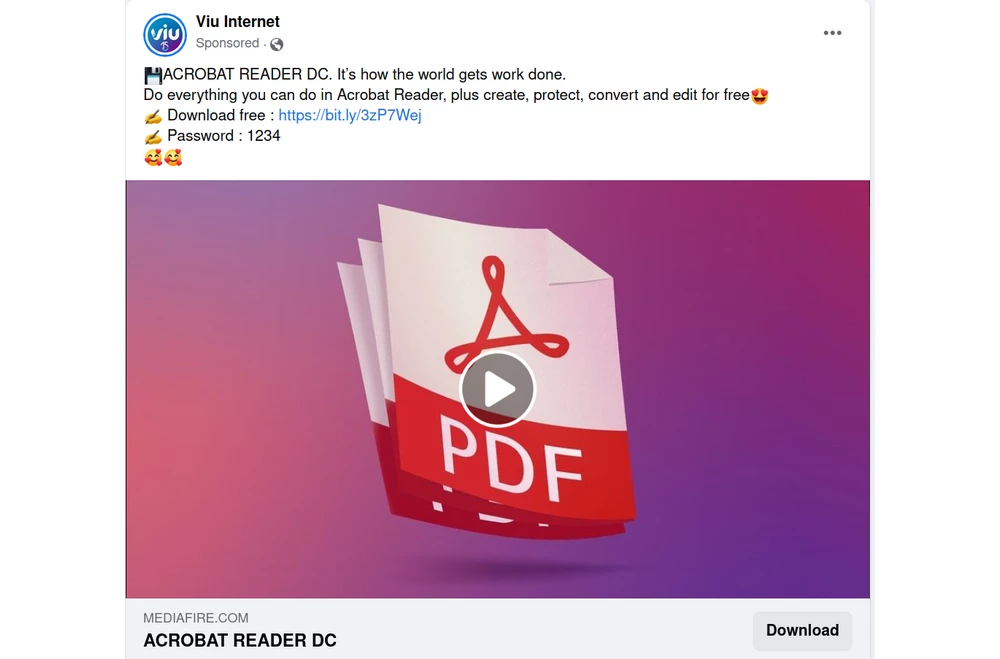

Spam sur les réseaux sociaux

Les comptes de réseaux sociaux, en particulier ceux qui appartiennent à des célébrités ou à des organisations bien connues, sont généralement dignes de confiance aux yeux de leurs abonnés. Facebook, Twitter, Instagram - n'importe quel réseau social accessible depuis un PC fera l'affaire, l'essentiel étant de trouver des comptes qui inspirent le plus confiance. La ingénierie sociale, ou l'injection de logiciels malveillants précédents, fournit aux pirates les informations d'identification du compte, et c'est là que commence le spectacle.

Les criminels qui utilisent cette méthode pour propager RedLine évitent rarement le spam évident qui pourrait être facilement reconnu. Au lieu de cela, ils essaient de paraître suffisamment convaincants avec des bannières contenant des détails sur l'organisation ou une personne, et qui sont liées à leurs activités habituelles. Par exemple, en utilisant le compte d'un fournisseur d'accès Internet, les pirates ont publié un lien qui conduisait au téléchargement de RedLine Stealer, en promouvant un logiciel Adobe gratuit. C'est quelque chose que les gens peuvent attendre d'un fournisseur de services et apprécier un tel souci de leurs clients, et donc ils tombent dans le piège.

Maliciel de largage

Un largueur, ou téléchargeur, est un type de logiciel malveillant utilisé pour livrer d'autres logiciels malveillants à l'ordinateur infecté. Des réseaux étendus d'ordinateurs exécutant un largueur sont largement proposés sur le Darknet, de sorte que n'importe qui peut payer pour télécharger son logiciel malveillant sur ces PC. Les maîtres de RedLine ne dédaignent pas cette méthode de diffusion, car elle s'est avérée assez efficace. Les problèmes peuvent survenir si le réseau est "utilisé", c'est-à-dire si beaucoup d'autres logiciels malveillants ont déjà été livrés, et que la plupart des informations précieuses ont probablement déjà été extraites.

RedLine Stealer est parfois utilisé comme une charge utile "instantanée" de largueurs. Cela se produit lorsque les pirates cherchent à pénétrer dans le système aussi discrètement que possible, puis, après avoir obtenu un accès initial, déploient leur propre gamme de programmes malveillants. Cela se produit généralement avec la porte dérobée SmokeLoader, qui est à son tour souvent livrée avec le ransomware STOP/Djvu. En outre, les échantillons de ce logiciel malveillant livrés par un largueur diffèrent considérablement de ceux livrés de manière différente.

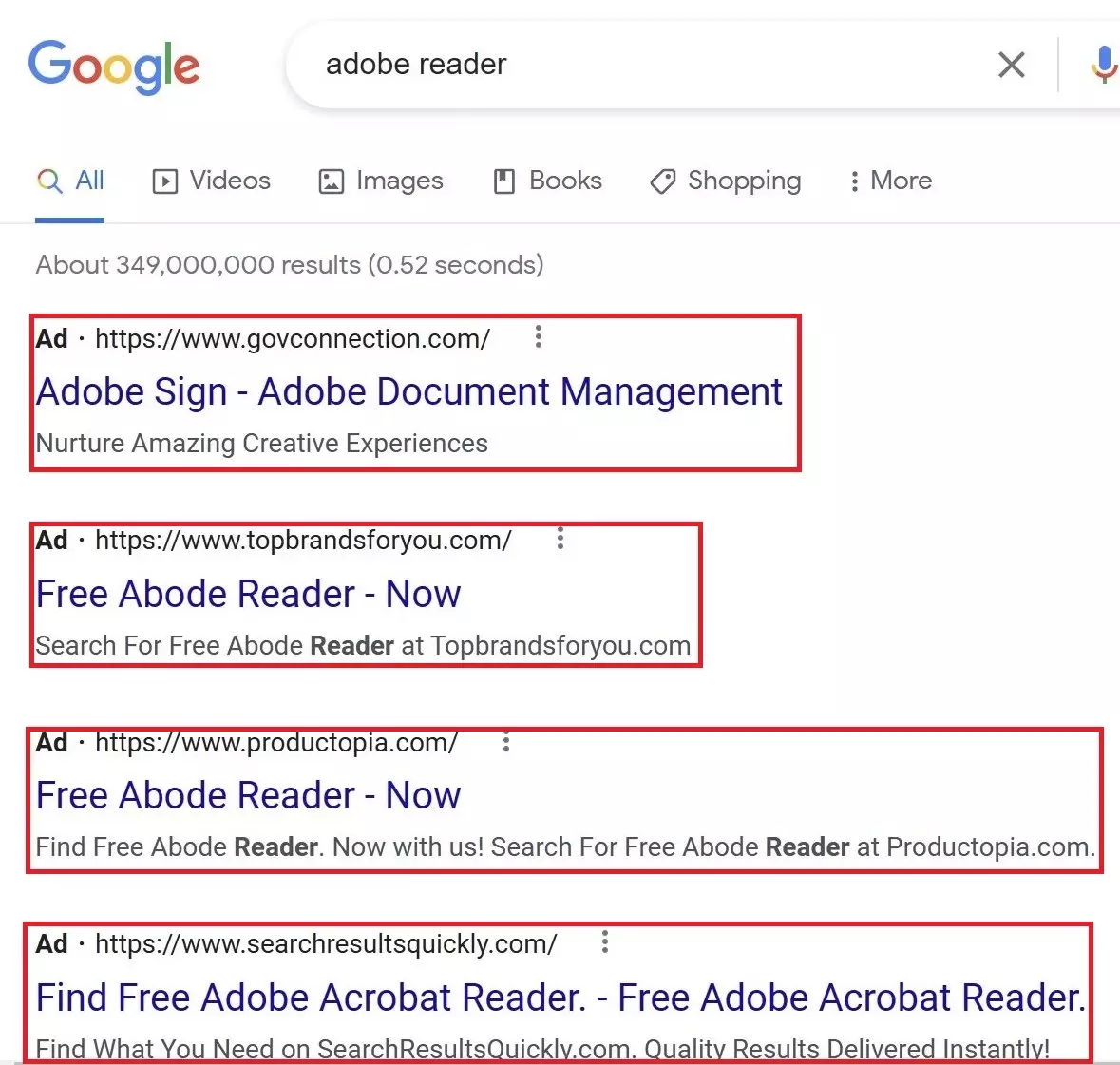

Malvertising dans Google Search

Google est considéré comme une plateforme publicitaire digne de confiance, où tant les utilisateurs que les annonceurs peuvent être sûrs de ce qu'ils voient et cliquent. Mais comme le dit le dicton, il ne faut jamais dire jamais. Les récents événements liés à l'afflux massif d'annonces malveillantes dans les résultats de recherche de Google sont devenus une méthode très puissante de propagation de logiciels malveillants. Ce n'est pas la première fois qu'un contenu malveillant s'infiltre dans les annonces Google, mais l'ampleur de l'affaire actuelle est sans précédent. Le plus souvent, ces sites reproduisent les sites Web des développeurs de logiciels gratuits ou les pages officielles de téléchargement de certains logiciels auxiliaires, tels que des pilotes ou des kits d'outils.

Dans ce cas, le logiciel malveillant est déguisé en un pack logiciel légitime - une archive ZIP. Le nom de l'archive ressemble à ce que la victime est censée télécharger, attirant ainsi son attention. En même temps, l'échantillon à l'intérieur de cette archive est rempli de sections nulles, ce qui dépasse la limite de taille de certaines sandbox et de logiciels anti-malveillants. Cependant, il conserve toutes les fonctionnalités d'un échantillon de RedLine Stealer normal et est prêt à causer des ennuis comme d'habitude après le déballage.

Analyse de RedLine Stealer

Tout d'abord, examinons la manière dont RedLine se déploie après avoir été livré au système cible. Comme mentionné précédemment, le "crypteur" est utilisé pour protéger les chaînes de logiciels malveillants avant leur lancement effectif. Associé à l'obscurcissement et à un emballage unique pour chaque échantillon, ce outil de cryptage rend l'échantillon assez difficile à détecter, malgré la relative facilité de son analyse. Basé sur C#, RedLine n'est pas très compliqué pour les outils de rétro-ingénierie, et donc revenir sur le travail du compilateur et voir le code n'est pas une tâche difficile.

Une caractéristique distinctive de RedLine par rapport à d'autres logiciels malveillants est la forme sous laquelle il se présente. Il s'agit d'un fichier binaire contenant une large sélection de code inutile, ce qui trompe la détection anti-malveillante. La charge utile réelle est contenue dans un fichier .cab, chiffré avec RC4 et placé parmi la section d'un binaire mentionné. Trois fichiers de cette archive sont la charge utile réelle, le script qui la lance, et un script. Ce dernier vérifie l'environnement pour la présence de processus en cours d'exécution de logiciels anti-malveillants. Avant tout, ce script est lancé, et s'il détecte la présence de programmes anti-malveillants définis, l'exécution ultérieure est annulée. Mais lorsque la vérification se déroule correctement, elle passe simplement l'exécution à une charge utile réelle.

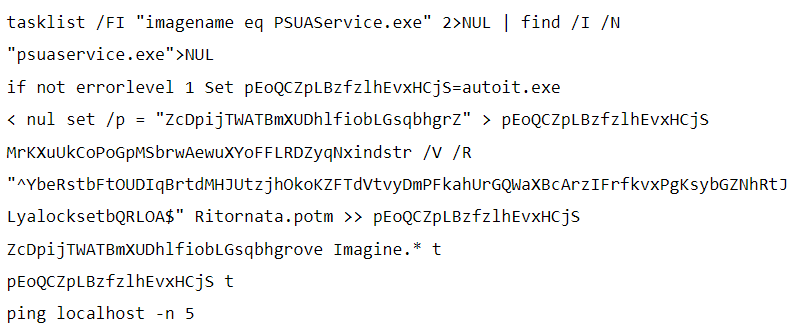

Pour s'exécuter, le logiciel malveillant s'appuie sur un chargeur ; les dernières versions de RedLine Stealer utilisent un script AutoIt attaché à la charge utile principale, mais rien ne l'empêche d'utiliser une autre variante de code shell. Ce script obscurci est nécessaire pour déchiffrer les chaînes de logiciels malveillants, créer des installations pour une future exécution du logiciel malveillant et lancer la charge utile. Pour stocker tout le contenu de l'archive .cab mentionnée ci-dessus, il crée un dossier dans le répertoire Users/Temp. Il copie également une bibliothèque ntdll.dll, la renomme et l'ajoute à ce dossier ; toutes les appels ultérieurs à cette bibliothèque se feront à partir de cette instance plutôt que de l'originale. Il s'agit très probablement d'une autre étape de l'anti-détection – les solutions EDR vérifient souvent les appels aux bibliothèques système.

L'établissement de la persistance dans l'environnement attaqué se fait avec l'utilisation du Planificateur de tâches. En plus de cela, RedLine Stealer crée un autre dossier dans le répertoire Temp, nécessaire pour stocker le script de chargement de logiciel malveillant (celui que nous avons décrit précédemment). À l'aide de l'Invite de commandes, le logiciel malveillant crée une tâche pour exécuter ce script toutes les 3 minutes.

Propagation via le malware de largage

La plupart du temps, RedLine Stealer apparaît comme un logiciel malveillant autonome, et cela dicte la manière de lancer que nous avons décrite précédemment. Cependant, dans les attaques contre des cibles avancées, telles que les organisations, l'utilisation de téléchargeurs est plus courante – leur discrétion est un choix bien meilleur pour les environnements bien protégés. Cela change donc la chaîne d'actions qui précède l'exécution du logiciel malveillant. La plupart des changements sont concentrés autour du fait que RedLine est livré sans les parties de fichiers binaires inutiles. Cependant, le cryptage profond recommandé par les développeurs de logiciels malveillants suffit à éviter la détection dans cette forme de propagation.

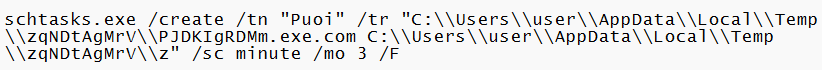

Après être entré dans le système infecté et avoir été lancé, un code shell est démarré. Son objectif commun est de déchiffrer RedLine Stealer et de l'intégrer dans un processus système pour le rendre furtif. À l'aide d'une clé de chiffrement XTEA intégrée, il déchiffre la DLL, qui est en réalité un logiciel malveillant sous forme d'assemblage .NET. Pour placer les chaînes déchiffrées et décompressées, RedLine alloue une zone de mémoire en utilisant la fonction VirtualAlloc, et la sécurise avec le privilège PAGE_EXECUTE_READWRITE.

À la prochaine étape, l'exécution est transférée à une autre partie d'un fichier binaire qui effectue des vérifications anti-analyse. Mais au lieu d'une énumération plus habituelle des processus et de la recherche de processus correspondant aux sandbox ou aux machines virtuelles, il vérifie les valeurs spécifiques de l'environnement et exécute des DLL. Si la variable Cor_Enable_profiling est vraie (c'est-à-dire 0x1), le logiciel malveillant sautera toute autre exécution. Il en va de même s'il y a clrjit.dll ou mscorjit.dll – des bibliothèques utilisées dans les procédures de débogage de .NET Framework.

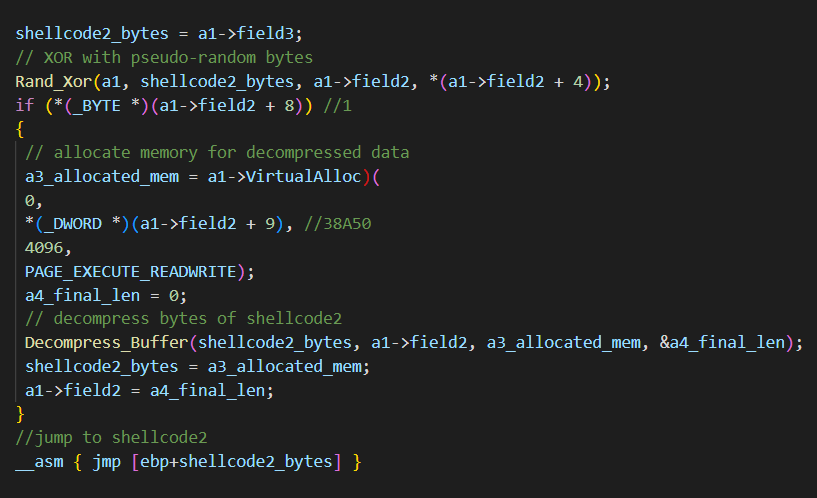

Si les vérifications sont passées, le logiciel malveillant continue avec le chargement de la principale partie de son assemblage à partir de la section des Ressources. Pour appeler la nouvelle instance de .NET Framework, le logiciel malveillant joue avec mscoree.dll, en fait, sa fonction CLRCreateInstance. Après cela, RedLine Stealer termine le processus de déballage en appelant la fonction Assembly.Load.

Communication C2

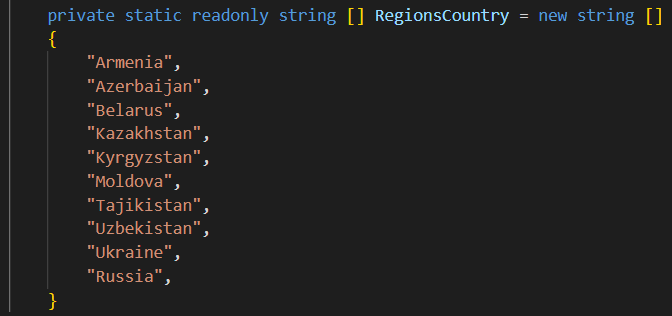

Dans les deux cas, la première chose après avoir été déballé et lancé, RedLine tentera de contacter le serveur de commande et de contrôle. Cependant, juste avant cela, il effectue également une soi-disant vérification de région. Si l'adresse IP détectée de l'appareil infecté appartient à un pays de l'ex-URSS, le logiciel malveillant annule l'exécution. Il s'agit d'un comportement assez typique pour les logiciels malveillants dont les développeurs vivent dans ces pays. Le même comportement est enregistré dans le logiciel malveillant SmokeLoader – il arrête l'exécution si la région interdite est détectée. La liste des régions est codée en dur, il n'est donc pas possible de changer les préférences sans avoir accès au code source.

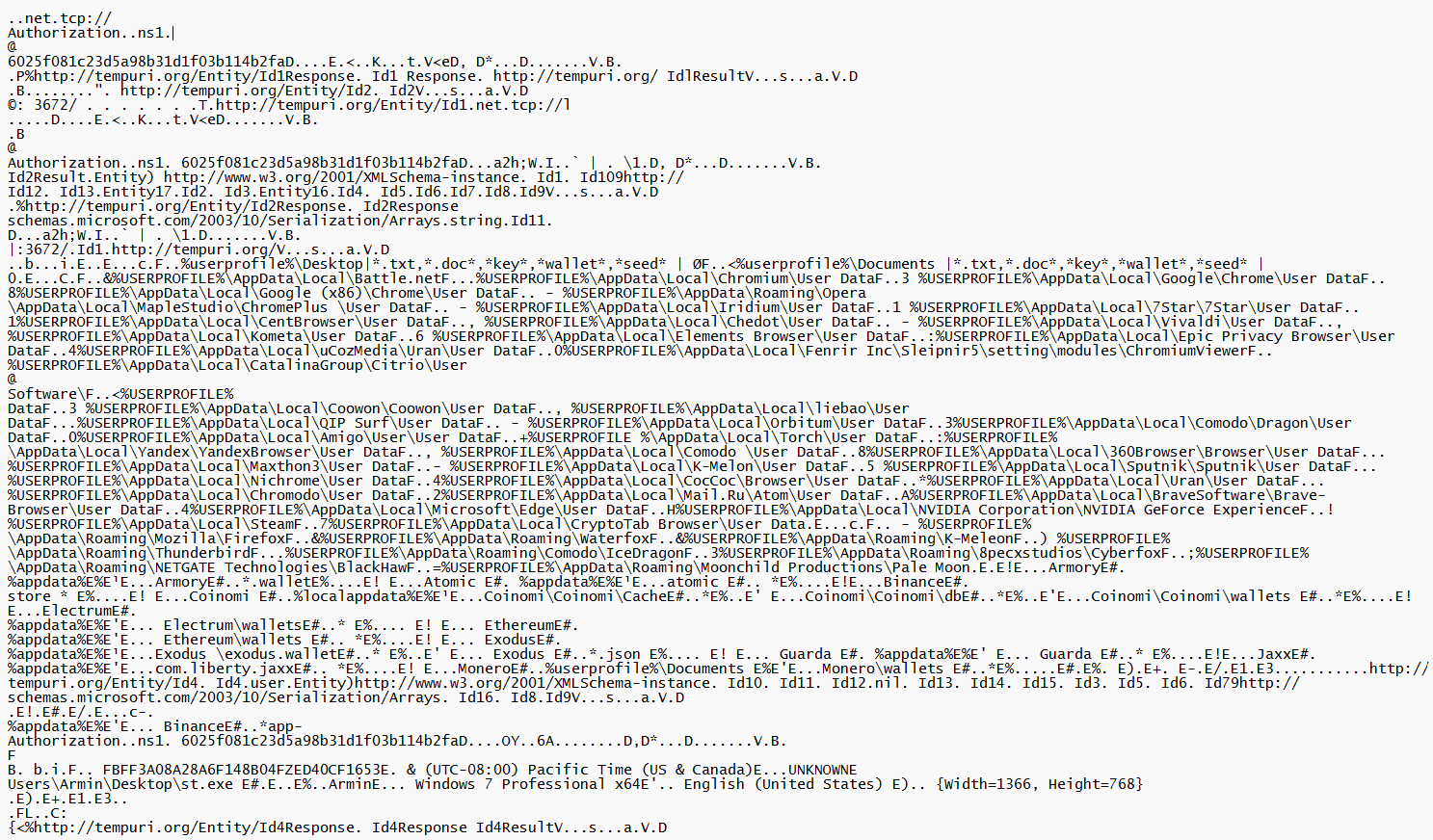

Le blob de données responsable de la communication avec le serveur de commande est codé en dur dans le logiciel malveillant, et utilise le même chiffrement RC4 et l'encodage Base64 que le reste de l'échantillon. Il contient l'adresse IP et les informations sur l'ID du bot. Un échantillon peut transporter de nombreuses adresses IP et ports de serveurs de commandes, mais la plupart du temps, nous avons observé la présence d'une seule adresse.

Le message initial est nécessaire uniquement pour informer le C2 d'un nouvel ordinateur infecté, il ne contient donc qu'un ID de bot et un court message texte. Ce dernier est généralement vide, mais peut contenir quelque chose de distinctif, afin de regrouper les bots ou autre. Après le message initial, un autre message apparaît - une requête HTTP GET qui demande évidemment des informations de configuration. Cette dernière définit les fonctions que le logiciel malveillant utilisera dans le système infecté.

Pour balayer les répertoires, le logiciel malveillant reçoit des fichiers de configuration supplémentaires, qui contiennent des informations sur les chemins et les types de fichiers/noms de fichiers à rechercher. Pour envoyer les données au serveur, le logiciel malveillant utilise des requêtes HTTP POST avec un marqueur d'ID spécifique dans l'en-tête du message. Ce numéro peut varier de 1 à 24 ; chacun d'entre eux correspond à un type spécifique de données. Le logiciel malveillant forme automatiquement et envoie la requête POST après avoir réussi à extraire le type spécifique de données.

Vol de données RedLine

La première et principale capacité du RedLine Stealer est la reconnaissance de l'environnement dans lequel il s'exécute. Il ne s'agit pas de tours anti-détection et anti-analyse, mais plutôt d'obtenir une empreinte complète d'un système. Le logiciel malveillant est capable d'effectuer cette action même lorsqu'il reçoit une configuration vide du C2, c'est-à-dire que c'est sa fonctionnalité de base.

- Fuseau horaire

- Langues

- Informations matérielles

- Nom d'utilisateur

- Version de Windows et build

- Capture d'écran

- Navigateurs installés

- Logiciels antivirus installés

- Processus actuellement en cours d'exécution

Cependant, en utilisant des configurations, le RedLine Stealer peut récupérer une gamme beaucoup plus large de données, y compris des mots de passe de différentes catégories, des numéros de cartes bancaires et des portefeuilles de cryptomonnaies, ainsi que des données provenant de navigateurs Web et de plusieurs applications de bureau spécifiques. Jetons un coup d'œil à chaque source de données.

Navigateurs Web

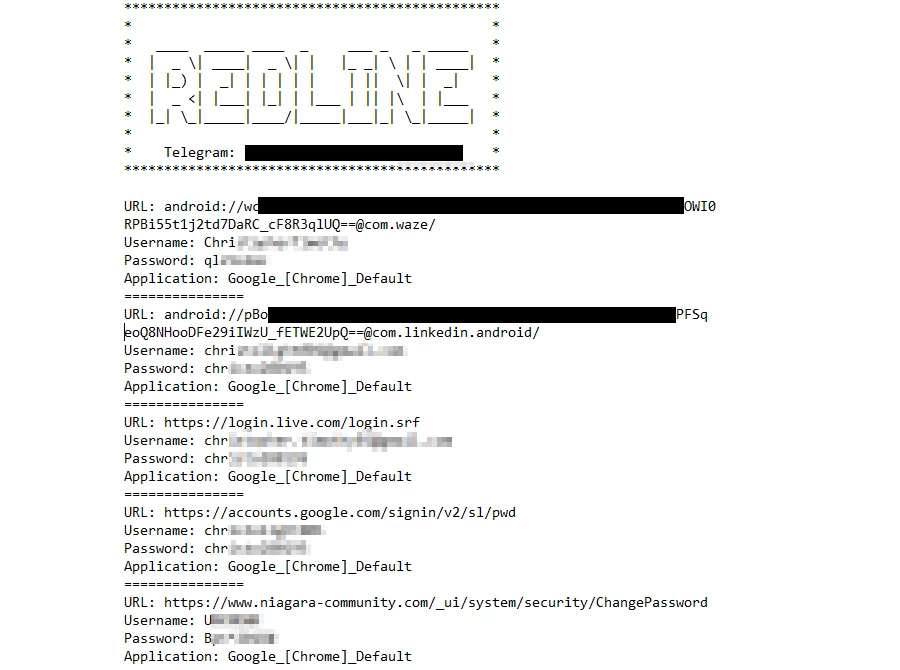

RedLine peut s'introduire dans de nombreux navigateurs Web, des plus populaires tels que Chrome, Opera et Firefox, aux alternatives basées sur Chromium et Quantum. Les points clés d'intérêt sont divisés entre les données du navigateur et les données des modules complémentaires liés aux portefeuilles de cryptomonnaie. Le voleur peut prendre des mots de passe enregistrés et des données de cartes de crédit à partir des formulaires de remplissage automatique. En fait, il peut récupérer tout ce qu'il trouve dans le remplissage automatique, car c'est sa principale méthode de vol de données à partir des navigateurs. Une autre chose que le RedLine Stealer recherche dans les navigateurs Web, ce sont les cookies. En fonction de la manière dont le navigateur stocke les cookies (c'est-à-dire sous forme de fichier chiffré ou dans une base de données SQL), le logiciel malveillant peut également les extraire.

Les extensions de navigateur sont un peu différentes. Le logiciel malveillant apporte une longue liste d'extensions qui sont utilisées pour gérer les portefeuilles de cryptomonnaie chauds. Le logiciel malveillant analyse les fichiers du navigateur Web afin de les localiser. Ensuite, il extrait les données liées à toutes les correspondances (ou les ignore s'il n'en trouve aucune). Il vise spécifiquement les mots de passe et les cookies liés à ces extensions, copiant tout ce qu'il trouve dans son répertoire de fichiers. La liste des portefeuilles visés est la suivante :

| Metamask | EqualWallet | MathWallet |

| Coinbase | BinanceChain | BraveWallet |

| GuardaWallet | YoroiWallet | Tronlink |

| NiftyWallet | JaxxxLiberty | Phantom |

| Oxygen | MewCx | GuildWallet |

| SaturnWallet | RoninWallet | TerraStation |

| HarmonyWallet | Coin98Wallet | PaliWallet |

| BoltX | BitAppWallet | NamiWallet |

| MaiarDeFiWallet | Authenticator | iWallet |

| Wombat | AtomicWallet | TonCrystal |

| KardiaChain | LiqualityWallet | XdefiWallet |

Applications de bureau

Le RedLine Stealer accorde une attention particulière à 3 programmes de bureau. Ceux-ci sont Discord, Steam et le messager Telegram. La cible principale est le détournement de session et le vol de fichiers liés aux sessions (dans Telegram). Les deux premiers ont une gestion de session similaire, basée sur des jetons. En les attaquant, le logiciel malveillant se rend dans leurs répertoires dans AppData\Roaming et fouille leurs fichiers à la recherche de jetons de session. Le logiciel malveillant connaît le modèle de dénomination utilisé à la fois par Steam et Discord, et il recherche spécifiquement les fichiers qui correspondent à cette convention de dénomination.

Telegram a un mécanisme de gestion de session différent, qui ne permet pas la même astuce. Pour cette raison, le RedLine Stealer se contente de récupérer tous les fichiers possibles liés à la session de l'utilisateur, stockés dans le répertoire AppData\Telegram Desktop\tdata.

Applications VPN et FTP

Le RedLine est capable de voler les identifiants de connexion de plusieurs services VPN et applications FTP. Ceux-ci sont OpenVPN, NordVPN, ProtonVPN et FileZilla. Pour les VPN, il recherche simplement les fichiers de configuration dans leurs répertoires d'utilisateurs. Par exemple, pour récupérer les données des utilisateurs de NordVPN, il recherche son répertoire - AppData\Local\NordVPN - et recherche les fichiers .config. Dans ces fichiers, il recherche les nœuds "//setting / value".

OpenVPN et ProtonVPN ne diffèrent que par leurs chemins de répertoire et les extensions des fichiers de configuration (.ovpn pour OpenVPN). Les données de connexion FTP sont volées en analysant les fichiers de configuration correspondants dans le répertoire racine. Pour FileZilla, il s'agit de recentservers.xml et sitemanager.xml.

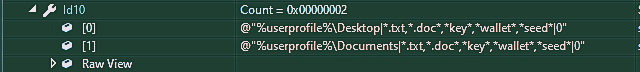

Fichiers/Dossiers spécifiques

En plus des catégories de données prédéfinies, le RedLine Stealer est capable de récupérer tous les fichiers si son maître le commande ainsi. Il accepte la recherche de fichiers de formats et de noms spécifiques ; le maître peut également demander au logiciel malveillant de récupérer l'ensemble du contenu d'un répertoire portant un nom spécifique. Cette fonction peut être utile lors d'attaques ciblées, lorsque l'acteur de la menace sait qu'il peut y avoir des fichiers précieux (plans, rapports, etc.), mais qui dépassent les capacités des modules visant les données de compte utilisateur.

Protection contre RedLine

Comme tout autre logiciel malveillant avancé, il est préférable d'éviter l'apparition de RedLine, plutôt que de se préparer à réparer le système après une attaque. Ces méthodes proactives se construisent autour de la manière dont le logiciel malveillant se propage sur votre système.

Soyez prudent avec les messages sur les médias sociaux et les e-mails. Certes, en général, ils ne présentent pas de menace, mais les pirates espèrent que vous penserez exactement comme ça. Les techniques d'usurpation, qui sont assez courantes pour les opérateurs de RedLine Stealer, leur permettent de paraître naturels, d'autant plus qu'ils diffusent généralement des messages qui correspondent à leur déguisement. Pour cette raison, vous devriez vérifier chaque "offre généreuse" deux fois - par exemple, sur leur site officiel. S'il n'y a ni information correspondante ni annonce de don ou de partenariat - éloignez-vous de tout cela.

Surveillez les publicités sur lesquelles vous cliquez. La malpublicité peut vous entraîner dans une large gamme de problèmes différents, des programmes indésirables aux logiciels publicitaires. Mais RedLine se nourrit des publicités Google Ads, qui sont considérées comme sûres et exemptes de ce genre de choses. Par conséquent, elles comportent encore plus de dangers - et les statistiques horribles de la dernière campagne liée à des publicités malveillantes dans les résultats de recherche Google confirment cette thèse. Heureusement, les URL des pages que ces publicités promeuvent sont assez faciles à distinguer des originales. Un autre conseil est d'éviter toutes les publicités dans les résultats de recherche et de faire défiler jusqu'aux pages réelles - ainsi, vous ne cliquerez que sur des éléments authentiques.

Utilisez des solutions de sécurité avancées. Il s'agit à la fois d'une mesure proactive et réactive, car cela permettra d'éliminer les menaces sophistiquées telles que les logiciels malveillants de type dropper et de prévenir toute tentative ultérieure. Pour la sécurité des entreprises, des éléments tels que le système de détection et de réponse étendu (XDR), SIEM (Système de Gestion des Informations et des Événements de Sécurité), des pare-feu et UBA (Analyse de comportement utilisateur) sont essentiels, et le premier élément constitue la colonne vertébrale de l'ensemble du système de cybersécurité. Mais même pour les utilisateurs individuels, disposer d'un programme fiable capable de détecter et de vaincre toute menace est une bonne décision.

Indicateurs de compromission (IoC) de RedLine Stealer

Hashes

SHA256: 2b173e6cde1985b8f98e19458e587a0bb2cb4d3ca2f43fbe90317148733c8c19 SHA256: 33a58fe28fd4991d416ec5c71ed1a3902fa1b3670f0c21913e8067b117a13d40 SHA256: 6b1a6e9d2fd406bd64d19f83d5d2da53daf81cb77deafd44093e328632c812e6 SHA256: 9b83295232742e7441e112964f0cc24b825f5c7367589781ce3cacf8516c47e5 SHA256: b386457fb2917a1e71aa8f8e24ce577984a2679d518cf0c098d6175f6410b569 SHA256: 87789525666ff30d7866ebd346e712e5cb17a029e892036d2798c29568e44ce2 SHA256: b3a7841c382f8037f81b90744e527677bf00e9d1e535e54c720bf9c201046285 SHA256: f9be3f2ebd3654b7ecc41d482840872e1daaede423dff221f925acc4c72a6ce3 SHA256: 4dbf6414e86f128d65b575fe220d5346a258c2b9c188c886a93bb9293291fceb SHA256: b23551685f437c0209057195a157c249b4f5489b5237c15a8c641190eedd0ada SHA256: 3dbb485f94bffbb6e070780451ccda0c651520b651ae9f2f763a8ff9fa70060e SHA256: b41e1a0228c495766f452ae25f5cf0ec032f4e5440b02beafc75af05b80a01b5 SHA256: 1e82ed7a9d804175a7b412ac27314dbdf2e2c3453aca9954a12a30a521f47a8d SHA256: 6c1b0a6370877b232e230baa8703139865662584854a4f8306c387baa1185b50 SHA256: 05321f9484b678c42a2e08e86f0674093eeb69b9a2c47608439946601cf098c1 SHA256: 2a2a05359afeb631127ebbb8d2d2f2c4c4e3f613a9e1e0fd3287e14577c2578f

MD5: c26fb943ff2fe11908905fc573975970 MD5: 76cb8ef17282d3e07be6f4c7ea3a4075 MD5: 651acd24fd7ca46d6c41676e58f655c7 MD5: eacee8508d4a8f42ab3d77d308260460 MD5: 280b496b1556d2beea8f7b9b7958d7cd MD5: 37e07863b33d8c7a3355a3c0e1668520 MD5: 1716bf4f93fc704a463c6517ec22fed5 MD5: b7649de5628e2c6b2be40b6d2fe115c5 MD5: abce7bb76cd0b298f352761c961c8727 MD5: 9b25deede4511de18e00c1214ba32532 MD5: 918fee161ff85beba22b171f1e401cce MD5: 85a7d125f19102f0e504443c721a850c MD5: 79f29087b398759dea999db7057989c4 MD5: 657e36feb61d77e8d2d9da0833c9b8e8 MD5: 374c04c530c8e3a4f82535e0be2c748c MD5: 7fc7660c4586ac5b6cf63d2bfa616867

IP addresses

| 95.217.146.176:4287 | 162.55.188.117:48958 | 8.9.31.171:21237 |

| 77.91.78.218:47779 | 88.198.124.103:40309 | 20.100.204.23:41570 |

| 193.233.20.13:4136 | 103.169.34.87:27368 | 207.246.70.132:23 |

| 95.216.27.23:42121 | 89.23.96.224:39812 | 88.218.171.68:20005 |

| 192.227.144.59:12210 | 193.57.138.163:28786 | 79.137.192.41:40084 |

| 77.73.131.143:3320 | 185.106.93.132:800 | 77.73.134.78:38667 |

| 70.36.106.161:10456 | 142.132.186.212:8901 | 138.128.243.83:30774 |

| 45.95.67.36:36262 | 213.166.71.44:10042 | 137.74.157.83:36657 |

| 51.161.104.92:47909 | 193.233.20.12:4132 | 147.135.165.21:36456 |

| 82.115.223.77:38358 | 135.181.204.51:20347 | 103.73.219.222:26409 |

| 45.15.157.156:10562 | 185.11.61.125:22344 | 116.203.231.217:39810 |

| 178.20.45.6:19170 | 45.83.178.135:1000 | 142.132.210.105:29254 |

| 95.217.14.200:34072 | 45.15.156.205:12553 | 176.113.115.17:4132 |

| 185.106.93.207:35946 | 193.233.20.11:4131 | 157.90.117.250:45269 |

| 190.2.145.79:80 | 185.94.166.20:80 | 95.217.146.176:4286 |

Remarque : Les C2 volumineux et à long terme, c'est-à-dire ceux qui ont de nombreuses connexions, sont mis en évidence en gras.

MITRE ATT&CK

| Technique ID | Name | Technique ID | Name |

|---|---|---|---|

| T1566 | Phishing | T1539 | Steal Web Session Cookie |

| T1552 | Unsecured Credentials | T1204 | User Execution |

| T1555 | Credentials from Password Stores | T1113 | Screen Capture |

| T1614 | System Location Discovery | T1124 | System Time Discovery |

| T1007 | System Service Discovery | T1087 | Account Discovery |

| T1518 | Software Discovery | T1057 | Process Discovery |

| T1120 | Peripheral Device Discovery | T1571 | Non-Standard Port |

| T1095 | Non-Application Layer Protocol | T1041 | Exfiltration Over C2 Channel |