Qu'est-ce qu'un Rootkit?

Fonctions du rootkit

Comme son nom l'indique, un rootkit est un programme qui vous accorde un contrôle de bas niveau sur le système infecté. Et "bas niveau" signifie non seulement un accès en surface, mais également un accès possible depuis les niveaux les plus profonds. Alors que la plupart des virus informatiques sont lancés comme des applications, certains types de logiciels malveillants nécessitent un accès au niveau du pilote, voire plus profondément.

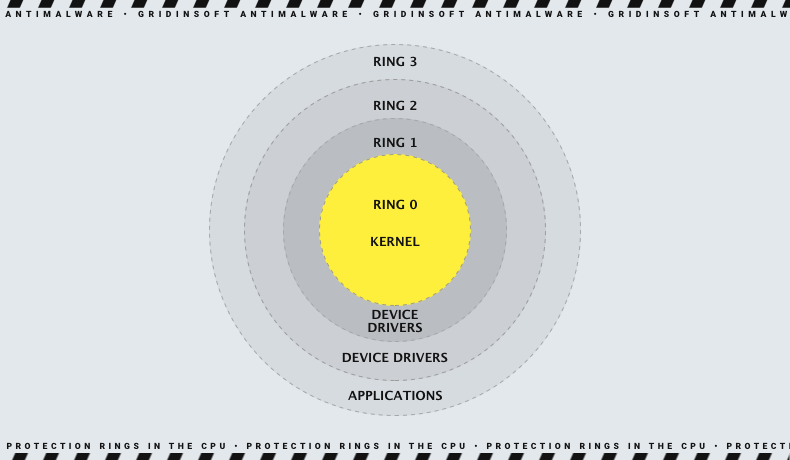

Il est important de mentionner comment votre PC exécute les applications que vous lancez. Il existe quatre niveaux hiérarchiques, appelés anneaux de protection, qui définissent les droits des programmes lorsqu'ils sont exécutés par votre CPU. Ceux placés sur l'anneau supérieur ne peuvent pas influencer les applications sur les anneaux inférieurs. L'Anneau 0 est attribué au noyau du système d'exploitation, l'Anneau 1 aux pilotes matériels, et l'Anneau 2 aux programmes avec des permissions d'accès de bas niveau. L'Anneau 3 est utilisé par la plupart des applications tierces car elles n'ont pas besoin de permissions profondes. Implanter un logiciel malveillant dans l'Anneau 2 signifie que vous avez le contrôle sur toutes les applications utilisateur ; dans l'Anneau 1, presque toutes les opérations de l'ordinateur se produisent.

Un rootkit est un programme ou un ensemble d'outils qui permettent à la personne qui le contrôle à distance d'accéder au système infecté et de le contrôler comme elle le souhaite. Il restera dangereux en solitaire, mais il peut à peine être utilisé pour rapporter de l'argent aux victimes, comme le font tous les autres virus. Vous pouvez vandaliser le système infecté, le faire dysfonctionner, voire l'empêcher de fonctionner, mais cela ne vous rapportera pas un sou. Jusqu'à ce que vous parveniez à injecter un autre logiciel malveillant rentable.

Le rootkit en combinaison avec d'autres virus

Les logiciels malveillants rootkits sont extrêmement utiles lorsque vous avez besoin de donner aux autres virus la possibilité de s'intégrer aussi profondément que possible. De telles autorisations offrent aux cybercriminels un accès à tous les disques et à l'ensemble du réseau. Bien sûr, un outil aussi puissant est rarement utilisé pour attaquer les particuliers. Attaquer des utilisateurs individuels avec un rootkit+autre logiciel malveillant, c'est comme chasser des lapins dans un réservoir. Cependant, contre les entreprises ou d'autres entités qui utilisent des réseaux informatiques et des centres de données, c'est exactement ce dont elles ont besoin.

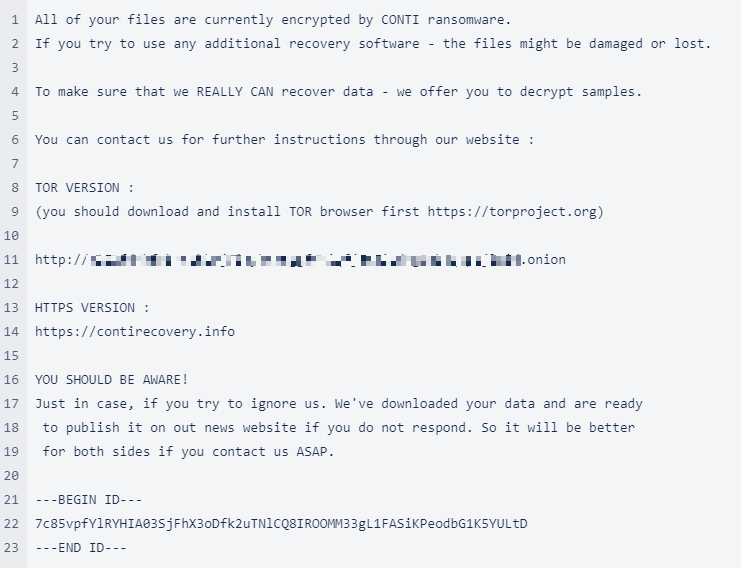

Les attaques contre les entreprises sont généralement soutenues par des logiciels espions, des rançongiciels ou les deux en même temps. Le rootkit agit comme un apéritif pour le plat principal de fichiers cryptés et de données volées. Les deux peuvent coûter des millions de dollars aux entreprises, et en cas de fuite d'informations confidentielles, vous pouvez également vous attendre à des pertes de réputation. Et toute cette frénésie est causée par une petite chose qui siège profondément dans votre système et tient les portes ouvertes. Mais comment fonctionne un rootkit?

Comment cela fonctionne-t-il?

Tous les systèmes d'exploitation, parmi les contemporains, ne sont pas à 100% invulnérables aux attaques de logiciels malveillants. Même les dernières versions de Windows et de macOS ont certaines failles de sécurité - elles ne sont simplement pas encore découvertes. Celles qui ont été signalées sont généralement corrigées dans les mises à jour les plus proches. Néanmoins, de nombreuses entreprises ne suivent pas les mises à jour régulières du système et des logiciels. Certaines demandent à leurs employés de mettre à jour leurs PC manuellement, mais elles préféreraient plutôt faire plus de mèmes sur les mises à jour de Windows que les mettre à jour. En effet, ces failles sont exploitées par les rootkits pour escalader les privilèges.

Mais les failles dans les systèmes d'exploitation ne sont pas si massives et faciles à exploiter. La plupart des vulnérabilités que les pirates utilisent se trouvent dans les applications tierces. MS Azure, Office et Outlook, presque tous les produits Adobe et les applications d'autres fournisseurs sont pleins de failles de sécurité qui permettent aux cybercriminels d'exécuter leurs attaques. Les rootkits qu'ils utilisent sont souvent créés spécifiquement pour exploiter les vulnérabilités de certaines applications utilisées par l'entreprise ciblée. Ces listes de programmes, leurs versions et toutes les autres informations pouvant être utiles lors de l'attaque sont collectées lors des opérations de renseignement OSINT.

Les failles de sécurité sont généralement le résultat d'une conception de logiciel médiocre ou à courte vue. Ces lacunes permettent généralement à l'utilisateur d'exécuter le code avec des privilèges plus élevés ou de lancer certaines fonctions sans afficher de signes visibles. Les cybercriminels utilisent cette capacité pour exécuter du code malveillant avec une efficacité maximale. Lorsque vous lancez la macro MS Office ou ouvrez le lien malveillant dans le document Adobe, les escrocs obtiennent cette capacité et lancent les virus. Vous pouvez trouver la liste de toutes les vulnérabilités détectées sur le site web CVE Mitre.

Attaque par étapes du rootkit

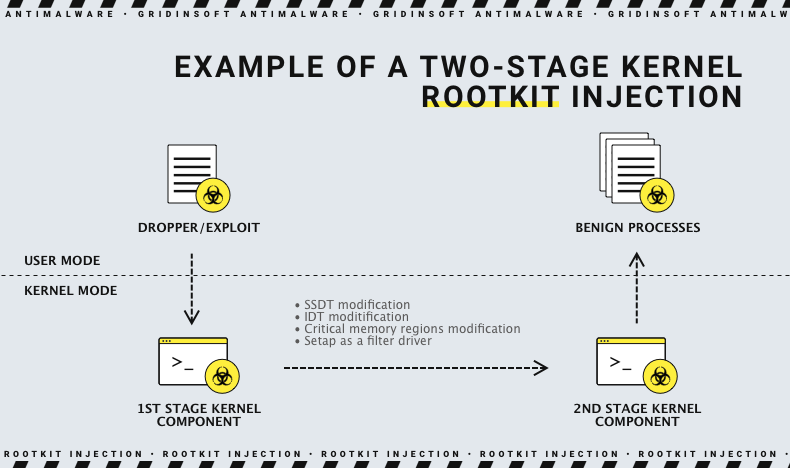

Lorsque le rootkit est délivré à un ordinateur du réseau d'entreprise, il tente d'utiliser l'une des failles pour se permettre l'exécution au niveau le plus profond disponible. De tels droits permettent ensuite aux escrocs d'infecter tous les autres ordinateurs du réseau et, plus important encore, de forcer l'accès au contrôleur de domaine. L'accès au contrôleur de domaine signifie le contrôle des ordinateurs du réseau et du serveur. Dans les entreprises où le réseau n'est pas clusterisé, cela peut signifier la paralysie de tout le bureau. Pour les petites entreprises, cela signifie généralement des jours d'inactivité, les bureaux des grandes entreprises peuvent s'arrêter pendant des semaines.

Les cybercriminels ne créent rien de nouveau. Les attaques RDP et les emails appâts sont l'alpha et l'oméga de toutes les campagnes de propagation de logiciels malveillants modernes, mais même dans les actions ultérieures, rien n'est nouveau. Après le lancement réussi du rootkit, les escrocs commencent ensuite à forcer l'accès au contrôleur de domaine et aux autres ordinateurs. En même temps, un logiciel malveillant supplémentaire est téléchargé et lancé avec des privilèges élevés. Les ordinateurs du réseau sont infectés, et lorsque le contrôleur de domaine tombe, les escrocs lancent le logiciel espion et commencent à télécharger les données des serveurs.

Les données volées sont une source de revenus supplémentaire pour les escrocs. Les informations personnelles des clients, les données sur les statistiques financières de l'entreprise ou les plans de production - toutes ces choses sont très valorisées sur le Darknet. Les auteurs inconnus sont encore plus généreux dans leurs enchères s'il y a des informations sur les clients d'une clinique particulière, d'une compagnie d'assurance ou d'une entreprise de cybersécurité. Cependant, certaines entreprises paient la rançon supplémentaire demandée par les escrocs pour éviter la publication de ces informations. Parfois, cette "deuxième" rançon atteint la somme de la première - pour le déchiffrement des fichiers.

Comment les rootkits sont-ils distribués?

Comme cela a été mentionné, ils sont propagés par les méthodes classiques de charge utile initiale pour l'attaque informatique. La technologie RDP est excellente, mais elle a été utilisée trop rarement pour attraper et corriger toutes les failles avant la pandémie. Mais même si toutes les tentatives de Microsoft pour bloquer ces failles, les entreprises ne se précipitent pas pour mettre à jour leur logiciel. Et les pirates ne disent que "merci" pour un tel cadeau. Ils vous seront encore plus reconnaissants pour les employés qui ouvrent toutes les pièces jointes aux messages électroniques et autorisent les macros dans les documents Office.

En ce qui concerne les attaques contre les particuliers (c'est-à-dire les plaisanteries ou les actes de vandalisme), les rootkits sont distribués sous forme d'outils de correction pour un problème spécifique, d'optimiseurs système ou de mises à jour de pilotes, c'est-à-dire sous forme de logiciels pseudo-efficaces. Parfois, des utilisateurs astucieux les ajoutent à la version repackagée de Windows et les diffusent sur des trackers de torrents ou ailleurs. Ensuite, ils peuvent faire ce qu'ils veulent des utilisateurs qui les installent sur leurs PC.

Read also: SYMBIOTE Backdoor and Rootkit Dropper Revealed

Comment arrêter le rootkit?

Il est assez facile de contrer cette chose lorsque vous savez comment elle agit, et ce n'est pas quelque chose d'insurmontable ou d'extraordinaire. Les rootkits exploitent des choses anciennes et bien connues, comme cela a été montré précédemment, il est donc assez facile de rendre votre système, voire l'ensemble du réseau, invulnérable à l'injection de logiciels malveillants. Je vous donnerai plusieurs conseils, de prévention à défensive.

Ne les laissez pas entrer

Vos employés doivent être conscients du spam par e-mail et d'autres formes de pièges/ingénierie sociale. Quelqu'un peut écouter l'information mais y prêter une attention nulle et continuer à faire des choses dangereuses. Mais la question là est "pourquoi n'est-il/elle pas encore licencié(e)?", pas "comment le/la faire suivre les règles de sécurité?". C'est la même chose que de fumer dans la pièce avec des réservoirs d'oxygène ou de faire rouler des billes de mercure sur le sol du bureau.

Créez un compte utilisateur simple pour les employés

Depuis Windows Vista, ce système d'exploitation peut demander le mot de passe de l'administrateur pour exécuter le programme qui demande les privilèges de l'administrateur. Les gens continuent d'utiliser les comptes d'administrateur par inertie, mais ce n'est pas nécessaire. Même si le rootkit peut toujours trouver un moyen d'escalader les privilèges, il devra non seulement escalader les droits de l'application qu'il exploite, mais aussi les droits du compte de l'utilisateur. Plus d'étapes → , plus de temps → , plus de chances d'être arrêté.

Utilisez des logiciels anti-malware

Le cas idéal pour les entreprises est d'avoir une solution d'entreprise pour la protection du réseau. Cela empêchera la propagation du logiciel malveillant dans le réseau et stoppera ses tentatives d'exploiter les failles de sécurité. Lorsque vous ne pouvez pas vous le permettre ou ne voulez pas avoir une solution aussi massive fonctionnant dans le réseau, vous pouvez créer une protection appropriée contre les logiciels malveillants en utilisant des logiciels anti-malware. GridinSoft Anti-Malware conviendra parfaitement à cette fin, sans fonctions excessives et avec une protection proactive.

Mettez à jour régulièrement le logiciel

Les rootkits seront inutiles lorsque le système ne présentera aucune des vulnérabilités connues. Bien sûr, il y a encore une possibilité que les escrocs utilisent une exposition de 0-day. Mais il vaut mieux n'avoir que ce risque que d'avoir toutes les failles disponibles pour l'exploitation + les vulnérabilités zero-day. Heureusement, de nos jours, les fournisseurs de logiciels proposent des correctifs de sécurité presque chaque semaine. Il suffit de surveiller cela et de lancer l'installation de la mise à jour régulièrement.

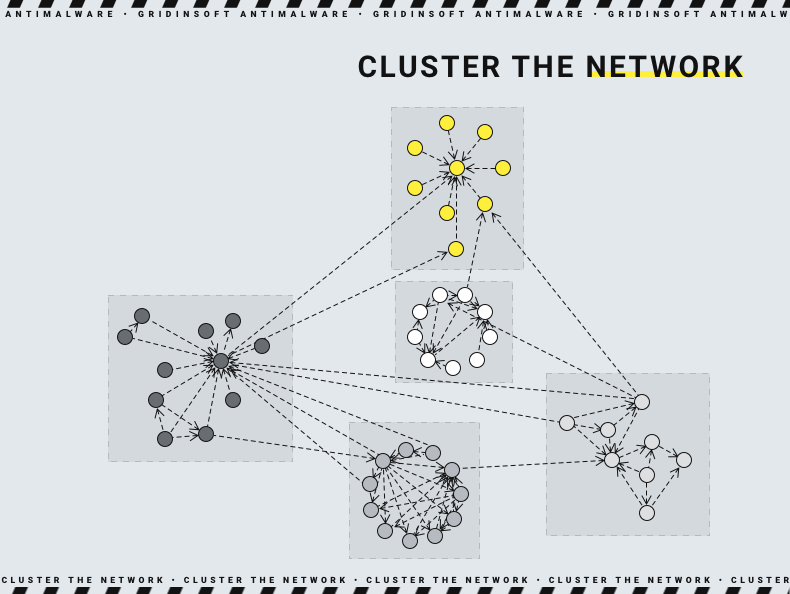

Clusterisez le réseau

Avoir l'ensemble de votre réseau connecté à un seul contrôleur de domaine est une situation parfaite pour les pirates. Bien sûr, un tel réseau est beaucoup plus facile à administrer, mais il est endommagé dans son ensemble en cas d'attaque informatique. Si le logiciel malveillant - généralement un rançongiciel ou un logiciel espion - termine son activité, vous ne pouvez plus utiliser aucun des ordinateurs du réseau. Tous les fichiers sont chiffrés, les informations d'identification sont volées, et les notes de rançon sont partout. Votre bureau sera hors du processus de travail, entraînant des pertes importantes. En revanche, lorsque vous clusterisez le réseau, seule une partie de celui-ci est hors service en cas d'attaque.

Isolez les serveurs

Bien sûr, il est beaucoup plus confortable de gérer les serveurs assis à votre poste de travail que de faire une glorieuse promenade à travers la salle des serveurs, d'un stand à un autre. Mais cette dernière option est beaucoup plus sûre en cas d'attaques informatiques. Il est important de maintenir l'équilibre - certaines mesures préventives et le déploiement de nouvelles versions peuvent être effectués à distance. Mais la plupart du temps, l'accès au serveur doit être restreint ou activé uniquement après avoir entré le mot de passe.

Comment détecter et supprimer les rootkits?

La détection et la suppression des rootkits sont des tâches qui nécessitent l'utilisation de programmes anti-malware. Il est impossible de voir des signes de leur présence avant qu'il ne soit trop tard, et ils disposent de nombreuses fonctionnalités pour se rendre plus durables dans le système attaqué. Leur détection nécessite également une réaction rapide. Un temps de réaction plus long signifie un nettoyage plus difficile.

Utilisez un logiciel anti-malware fiable

Pour détecter et supprimer les rootkits, vous devez utiliser un logiciel anti-malware réputé et fiable. Assurez-vous qu'il est constamment mis à jour afin de détecter les dernières menaces. Effectuez régulièrement des analyses complètes de votre système pour repérer toute activité suspecte.

Scannez en mode sans échec

Les rootkits peuvent être conçus pour éviter la détection en mode normal. En utilisant le mode sans échec de votre système d'exploitation, vous pouvez exécuter des analyses plus approfondies et identifier les rootkits qui se cachent dans les zones sensibles du système.

Utilisez des outils de suppression spécialisés

Il existe des outils de suppression de rootkits spécialement conçus pour cette tâche. Ils sont capables de cibler les composants cachés en profondeur et de les éliminer de manière plus efficace que les outils de suppression de logiciels malveillants traditionnels.

Consultez un professionnel de la sécurité

Si vous suspectez fortement la présence d'un rootkit sur votre système et que vous ne pouvez pas le supprimer par vous-même, il est recommandé de consulter un professionnel de la sécurité informatique. Ils auront l'expérience et les outils nécessaires pour identifier et éliminer les rootkits de manière appropriée.

Conclusion

Les rootkits sont des formes avancées de logiciels malveillants qui peuvent causer d'énormes dommages aux systèmes informatiques et aux réseaux. Ils se cachent profondément dans le système et peuvent permettre aux cybercriminels d'obtenir un contrôle total. Cependant, avec les bonnes mesures préventives, une utilisation prudente d'Internet et l'utilisation de logiciels de sécurité fiables, vous pouvez réduire considérablement les risques liés aux rootkits et maintenir vos systèmes en sécurité.

Si vous avez des raisons de croire que votre système est infecté par un rootkit, il est recommandé de prendre des mesures immédiates pour le détecter et le supprimer afin de protéger vos données et votre confidentialité.

Read also: How to Prevent a Rootkit Attack?