Qu'est-ce qu'une exploitation zero-day?

Pourquoi les vulnérabilités zero-day sont-elles si effrayantes et dangereuses? À première vue, certains disent qu'elles ont peu ou pas de différence par rapport aux autres menaces. Et dès qu'elles sont dévoilées au public, leur principale différence disparaît. D'autres personnes peuvent agir à l'inverse - disant qu'il n'y a aucune raison d'établir une quelconque sécurité car les failles des attaques zero-day seront tout aussi nulles que la meilleure solution EDR de premier rang et une version piratée d'un outil antivirus ordinaire. Alors, où est l'intermédiaire? Et enfin, comment vous protéger, vous et votre entreprise, contre les attaques zero-day, si cela est possible du tout?

Qu'est-ce qu'une attaque zero-day?

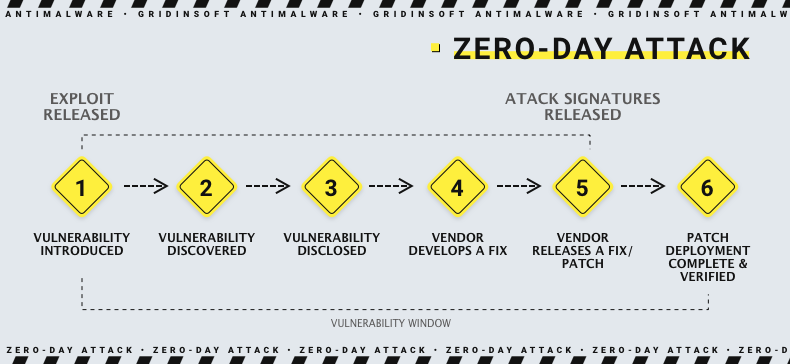

Les vulnérabilités zero-day, ou exploits zero-day, sont les failles de sécurité dans les programmes qui n'ont jamais été découvertes auparavant. En effet, c'est leur principal danger. Tandis que les failles connues sont répertoriées et décrites en détail dans des sources spécialisées, vous ne pouvez que supposer où se trouve la menace zero-day. Des analystes en cybersécurité du monde entier tentent de créer une solution qui puisse au moins empêcher ce problème. Entre-temps, les fournisseurs de logiciels lancent des programmes de chasseurs de bogues, où des utilisateurs innovants reçoivent une somme d'argent substantielle pour trouver les failles.

Les effets finaux d'une attaque zero-day sont les mêmes que dans tout autre cas d'exploitation de vulnérabilité. Les cybercriminels utilisent les failles pour escalader les privilèges ou exécuter le code dont ils ont besoin à distance. Cela leur donne des capacités avancées pour intervenir dans l'entreprise qu'ils ont attaquée. On peut dire que l'exploitation, qu'elle soit zero-day ou non, est la base de la cyberattaque. Tous ne sont pas dédiés à leur utilisation, mais leur part ne cesse de croître en continu.

Mais quel est le danger d'une attaque zero-day? Y a-t-il une raison de s'inquiéter autant si elle accorde aux escrocs les mêmes capacités qu'une exploitation normale? Oui, si vous utilisez une solution de sécurité quelconque, et que vous connaissez le coût d'une fuite de données. Généralement, lorsqu'on parle des solutions EDR, elles appliquent différentes réalisations de politique de confiance. Le spécialiste qui configure la protection des points de terminaison choisit quelles applications faire confiance et doit vérifier deux fois. Vous pouvez le configurer de manière paranoïaque - jusqu'à un modèle de quasi-confiance zéro, mais cela ralentira les opérations. Bien sûr, il y a l'option "ne pas choisir du tout" - en utilisant un système de sécurité à confiance zéro approprié, qui n'affectera pas autant les performances. Cependant, ils sont beaucoup plus chers.

Définition d'une attaque zero-day

Les attaques zero-day sont, manifestement, les cyberattaques qui exploitent les vulnérabilités zero-day. Le niveau de gravité de ces attaques et l'impact sur la cible peuvent différer, mais leur imprévisibilité est la principale caractéristique de telles attaques. Alors que vous pouvez protéger votre système ou votre réseau contre les attaques classiques en utilisant des failles connues ou des défauts de conception, il est impossible de prédire l'attaque zero-day.

Le plan d'attaque exact peut être différent. Les escrocs peuvent utiliser la faille pour escalader les privilèges une fois et exécuter leur logiciel malveillant. Une autre option, principalement utilisée lorsque les escrocs tentent d'infecter l'ensemble du réseau ou de déployer la menace persistante avancée, est de créer un nouveau compte avec des privilèges administratifs sur la machine locale. Ensuite, les escrocs cachent généralement ce compte et l'utilisent simultanément avec les comptes initiaux. Ayant le compte administrateur, ils sont libres de faire ce qu'ils veulent - de recueillir les informations de l'ordinateur infecté à forcer le passage en force sur les autres ordinateurs du réseau, voire sur le contrôleur de domaine.

Précisément, à l'étape où la force brute ou la propagation de logiciels malveillants dans le réseau se produit, il est assez facile de détecter la présence du logiciel malveillant si le spécialiste de la sécurité sait que quelque chose se passe. Cependant, les escrocs qui font plus que simplement chiffrer les fichiers avec des rançongiciels et demandent une rançon savent comment contourner la possibilité d'être détectés. L'obscurcissement, le déguisement de l'activité en tant que programme légitime, la création de distraction - ce ne sont là que les actions de base que les escrocs peuvent appliquer pour atteindre leur objectif.

Prévention des attaques zero-day: Comment détecter les dangers à l'avance

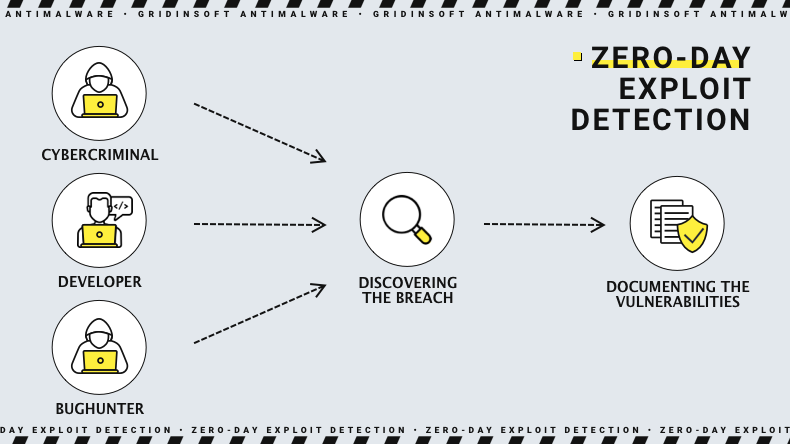

Comme pour tout ce qui concerne les fonctions de n'importe quelle application, vous pouvez trouver des vulnérabilités zero-day grâce à l'analyse du code. La question principale est de savoir qui effectue cette analyse - les escrocs, les développeurs ou les chasseurs de bogues. Comme les choses se sont avérées, les cybercriminels et les chasseurs de bogues ont une récompense matérielle beaucoup plus grande pour leur activité de recherche d'exploits. Les premiers reçoivent des rançons et un gros paquet d'argent pour vendre les données sur le Darknet, et les seconds sont payés pour chaque faille trouvée. Pendant ce temps, les développeurs ne reçoivent que des choses non matérielles - comme la reconnaissance de la sécurité de leur logiciel. Les pertes de réputation qui entraînent la perte d'utilisateurs ne sont pas aussi précises qu'un tas de billets de banque.

L'analyse approfondie est insuffisante pour détecter le point faible potentiel. Fixer les lignes de code ne montrera pas comment exactement les escrocs peuvent utiliser la vulnérabilité et quels avantages elle apportera. C'est pourquoi la trousse à outils des chasseurs de bogues et des pirates informatiques est presque la même. Les experts qui travaillent avec ces éléments connaissent les "concentrateurs de stress" principaux - les endroits où le programme accède le réseau ou demande des privilèges accrus - les endroits les plus courants de la faille. Néanmoins, même la découverte de la faille et la détermination de ce que les escrocs peuvent en faire ne suffisent pas pour l'utiliser dans la nature. Une armée de programmeurs des places de marché du Darknet est prête à écrire un logiciel malveillant d'exploitation unique pour seulement 10 dollars, et les antivirus classiques l'arrêteront à peine avec des détections basées sur des signatures.

Pourquoi les vulnérabilités apparaissent-elles?

Les analystes en cybersécurité n'ont pas identifié une seule raison de l'apparition des vulnérabilités. La plupart d'entre elles sont des erreurs non intentionnelles - celles-ci apparaissent par manque de professionnalisme ou par manque de pairs pour comparer la base de code. Parfois, les développeurs créent une fonction exploitable pour répondre à des besoins actuels. Par exemple, il est possible d'éditer le Registre Windows à distance, ce qui était très utile dans les années 90. À l'époque de Windows 95/98, vous aviez de nombreuses raisons de configurer quelque chose dans le registre, et la possibilité de le faire pour tous les ordinateurs en un seul clic était un problème pour les administrateurs système. Malheureusement, les cybercriminels ont rapidement exploité cette "fonctionnalité" jusqu'à ce que cette fonction soit définie par défaut comme "désactivée". Cependant, ils l'activent parfois - elle est utile pour créer un accès de porte dérobée multifonctionnel.

Dans certains cas rares, les failles sont créées intentionnellement, principalement pour les besoins du développeur. Une telle faille est rare, et sa présence est généralement assez difficile à détecter. Cependant, le scandale éclate de manière exponentielle lorsqu'elle est découverte. Alors que les vulnérabilités courantes ne sont pas aussi critiques pour la réputation de l'entreprise, les failles intentionnelles sont comme une bombe nucléaire pour la réputation de l'entreprise.

Liste des programmes les plus exploitables:

- Microsoft Outlook

- Microsoft Word

- Microsoft Excel

- Adobe Premiere

- Adobe Creative Cloud

- Adobe Photoshop

- Apache Struts 2

- Pulse Connect Secure

Exemples d'exploits zero-day

Le monde de la cybersécurité a connu de nombreux exemples d'exploits zero-day. Certains d'entre eux ont été utilisés avec succès par des cybercriminels, mais la plupart ont été détectés et corrigés avant que les escrocs ne le fassent. Examinons les cas les plus notoires.

- Log4 Shell. Une vulnérabilité tristement célèbre apparue à la fin de 2022, et utilisée avec succès par des cybercriminels dans diverses attaques. La vulnérabilité dans le mécanisme de journalisation a permis à l'attaquant de forcer le serveur à exécuter le code malveillant tout en lisant les journaux. Les escrocs ont pu mettre ce code dans les journaux tout en interagissant avec des applications basées sur Java. Même si la vulnérabilité initiale - CVE-2021-44228 - a été corrigée avec un correctif instantané, une autre est apparue dans ce correctif - CVE-2021-45046. Cette vulnérabilité a déjà conduit des centaines d'entreprises à des pertes d'argent et circulera probablement pendant plusieurs années. Elle mérite déjà le ratio CVSS de 10/10.

- LinkedIn a fuité via CVE-2021-1879. La vulnérabilité dans une chaîne de produits logiciels Apple, en particulier iOS 12.4-13.7 et watchOS 7.3.3, a permis la cross-site scripting (XSS) universelle. Cette faille a été utilisée pour voler les informations d'environ 700 millions d'utilisateurs. Une grande partie - 500 millions - a été mise en vente. Les informations divulguées comprenaient des adresses e-mail, des données de médias sociaux, des numéros de téléphone et des détails de géolocalisation. De telles informations peuvent être utiles pour le spear phishing en utilisant des profils contrefaits sur les réseaux sociaux.

- Vulnérabilité Zoom Video RCE. La faille qui a permis d'exécuter le code sur les appareils connectés à une conférence a été découverte et utilisée au milieu de la première vague de la pandémie de coronavirus. Depuis que Zoom est devenu une solution virale pour les conférences vidéo et l'éducation, la surface d'attaque potentielle semblait illimitée. CVE-2020-6110 a touché les versions Zoom 4.6.10 et antérieures.

Comment éviter les exploits et les attaques zero-day?

L'absence de possibilité d'anticiper d'où peut venir le danger rend la plupart des conseils beaucoup moins efficaces. Lorsque vous savez d'où l'ennemi va essayer de percer, vous pouvez supposer comment il le fera et comment vous défendre. En revanche, lutter contre les 0-days avec des méthodes bien connues ressemble davantage à combattre des moulins à vent. Il n'y a pas grand-chose que vous puissiez faire précisément contre ce type de menaces. Par conséquent, nous ne listerons que les moyens les plus efficaces de contrer les logiciels malveillants zero-day.

- Utilisez une EDR avancée avec une politique de confiance zéro. De nombreuses solutions EDR offrent un modèle flexible, où vous configurez quelles applications faire confiance. Cependant, il n'y a pas d'autre moyen que le modèle paranoïaque pour la protection contre les attaques zero-day. Si vous voulez être sûr que ni les programmes bien connus ni les éléments étranges de GitHub ne deviendront une partie de l'attaque, il est préférable de contrôler chacun d'eux avec un maximum de diligence. Près de 74 % des cyberattaques liées aux 0-day ont contourné avec succès les antivirus "réguliers".

- Mettez à jour votre logiciel aussi souvent que possible. Les failles zero-day deviennent régulières après leur découverte mais ne perdent jamais en efficacité. Comme le montrent les statistiques récentes, au 1er trimestre 2021, près de 25 % des entreprises étaient encore vulnérables au virus WannaCry - un logiciel malveillant devenu mondialement connu lorsqu'il a frappé en 2017. Les entreprises retardent les mises à jour logicielles pour différentes raisons - incompatibilité matérielle, plaintes concernant l'interface des nouvelles versions et performances globales de l'application. Cependant, il vaut mieux accepter ces problèmes ou trouver un autre logiciel que de continuer à utiliser des éléments obsolètes qui peuvent être facilement exploités.

Cependant, nous devons mentionner que seules 4 % des attaques sont commises à l'aide de vulnérabilités zero-day. Tous les autres sont causés par l'ignorance des règles de base de la sécurité informatique. Vous ne savez pas comment bloquer les demandes de rançon? Vous n'avez pas mis à jour le système d'exploitation pendant longtemps? Vous n'avez pas installé de logiciel antivirus? Eh bien, dans ce cas, l'un des logiciels malveillants les plus courants peut facilement pénétrer dans votre système. En conséquence, il est nécessaire de se rappeler des règles de sécurité élémentaires. Si vous avez des connaissances, du temps et des ressources pour les lire et les analyser, lisez la documentation de base sur le site de l'agence de cybersécurité et de sécurité des infrastructures.

En bref, les attaques zero-day sont parmi les menaces les plus insidieuses et difficiles à contrer dans le monde de la cybersécurité. Leur caractéristique la plus effrayante est le manque de préparation, car les vulnérabilités zero-day sont inconnues et non corrigées au moment de leur utilisation. Cependant, en utilisant des solutions de sécurité avancées, en maintenant à jour vos logiciels et en respectant les meilleures pratiques en matière de cybersécurité, vous pouvez réduire considérablement votre vulnérabilité à ces attaques.