Qu'est-ce que l'OSINT?

La signification de cette abréviation révèle toute la tâche de ce phénomène. Le renseignement basé sur les données en source ouverte fonctionne exceptionnellement bien lorsque vous avez besoin de garder secrète la surveillance. Toutes les violations ou tentatives de celles-ci peuvent facilement être détectées par les administrateurs système ou d'autres personnels qualifiés. Pendant ce temps, obtenir des informations sur la société ou la personne sur Instagram ou le site web avec des informations sur les entreprises locales est beaucoup plus discret et plus facile.

Il est essentiel de comprendre comment cela fonctionne. Il est difficile de décrire combien d'informations vous laissez en agissant sur Internet. Et ce n'est pas de votre faute si vous ne paranoïez pas concernant votre vie privée et ne réfléchissez pas à deux fois à chaque message. Vous avez mentionné votre emplacement ici et là, et dit quand vous terminez généralement votre journée de travail - et cela suffit déjà à en dire beaucoup sur vous.

La compréhension des faits éparpillés sur une personne ou une entreprise n'est pas une tâche facile, surtout lorsque dans l'OSINT, vous vous fiez aux bases de données ou aux informations non structurées plutôt qu'aux messages dans les réseaux sociaux. C'est à ce moment-là que les outils OSINT entrent en jeu.

Outils OSINT

La tâche principale des outils OSINT est de rendre l'analyse des données plus accessible en la structurant. Mais la plupart des outils OSINT modernes offrent la possibilité de trier vos informations de la manière souhaitée et de disposer de bases de données prêtes à être analysées. Oui, cela peut ressembler à une tentative d'être plus intelligent que l'utilisateur, mais c'est simplement le moyen de rendre ces outils semi-légaux moins fragmentés.

La majorité des outils OSINT sont disponibles même sur le Web de surface - sur GitHub, en particulier. Cependant, certains d'entre eux - en particulier ceux destinés à l'analyse approfondie - peuvent être trouvés uniquement sur le Darknet. Certains outils spéciaux conçus pour des actions qui peuvent facilement être classées comme de l'espionnage sont mis en vente sur les forums du Darknet ou les plates-formes de vente.

| Name | Source | Description | Language | Price |

|---|---|---|---|---|

| Amass | Git | DNS enumeration and network mapping tool suite: scraping, recursive brute forcing, crawling web archives, reverse DNS sweeping | Go | 🆓 |

| Asnlookup | Git | Leverage ASN to look up IP addresses (IPv4 & IPv6) owned by a specific organization for reconnaissance purposes, then run port scanning on it | Python | 🆓 |

| AttackSurfaceMapper | Git | Subdomain enumerator | Python | 🆓 |

| AutoRecon | Git | Multi-threaded network reconnaissance tool which performs automated enumeration of services | Python | 🆓 |

| badKarma | Git | Advanced network reconnaissance tool | Python | 🆓 |

| Belati | Git | OSINT tool, collect data and document actively or passively | Python | 🆓 |

| Certstream | Git | Intelligence feed that gives real-time updates from the Certificate Transparency Log network | Elixir | 🆓 |

| Darkshot | Git | Lightshot scraper with multi-threaded OCR and auto categorizing screenshots | Python | 🆓 |

| dataleaks | Git | Self-hosted data breach search engine | PHP | 🆓 |

| datasploit | Git | OSINT framework, find, aggregate and export data | Python | 🆓 |

| DNSDumpster | Domain research tool that can discover hosts related to a domain | - | 🆓 | |

| dnsenum | Git | DNS reconnaissance tool: AXFR, DNS records enumeration, subdomain bruteforce, range reverse lookup | Perl | 🆓 |

| dnsenum2 | Git | Continuation of dnsenum project | Perl | 🆓 |

| DNSRecon | Git | DNS reconnaissance tool: AXFR, DNS records enumeration, TLD expansion, wildcard resolution, subdomain bruteforce, PTR record lookup, check for cached records | Python | 🆓 |

| dnsx | Git | Multi-purpose DNS toolkit allow to run multiple DNS queries | Go | 🆓 |

| EagleEye | Git | Image recognition on instagram, facebook and twitter | Python | 🆓 |

| Espionage | Git | Domain information gathering: whois, history, dns records, web technologies, records | Python | 🆓 |

| eTools.ch | Metasearch engine, query 16 search engines in parallel | - | 🆓 | |

| Facebook_OSINT_Dump | Git | OSINT tool, facebook profile dumper, windows and chrome only | Shell | 🆓 |

| FinalRecon | Git | Web reconnaissance script | Python | 🆓 |

| Findomain | Git | Fast subdomain enumerator | Rust | 🆓 |

| FOCA | Git | OSINT framework and metadata analyser | Csharp | 🆓 |

| GHunt | Git | Investigate Google accounts with emails and find name, usernames, Youtube Channel, probable location, Maps reviews, etc. | Python | 🆓 |

| gitGraber | Git | Monitor GitHub to search and find sensitive data in real time for different online services such as: Google, Amazon, Paypal, Github, Mailgun, Facebook, Twitter, Heroku, Stripe, etc. | Python | 🆓 |

| Gorecon | Git | Reconnaissance toolkit | Go | 🆓 |

| GoSeek | Git | Username lookup comparable to Maigret/Sherlock, IP Lookup, License Plate & VIN Lookup, Info Cull, and Fake Identity Generator | - | 🆓 |

| gOSINT | Git | OSINT framework; find mails, dumps, retrieve Telegram history and info about hosts | Go | 🆓 |

| h8mail | Git | Email OSINT & Password breach hunting tool; supports chasing down related email | Python | 🆓 |

| Harpoon | Git | CLI tool; collect data and document actively or passively | Python | 🆓 |

| holehe | Git | Check if the mail is used on different sites like Twitter, Instagram and will retrieve information on sites with the forgotten password function | Python | 🆓 |

| IVRE | Git | IVRE (Instrument de veille sur les réseaux extérieurs) or DRUNK (Dynamic Recon of UNKnown networks); network recon framework including tools ofr passive and active recon | Python | 🆓 |

| kitphishr | Git | Hunts for phishing kit source code by traversing URL folders and searching in open directories for zip files; supports list of URLs or PhishTank | Go | 🆓 |

| Kostebek | Git | Tool to find firms domains by searching their trademark information | Python | 🆓 |

| LeakDB | Git | Normalize, deduplicate, index, sort, and search leaked data sets on the multi-terabyte-scale | Go | 🆓 |

| LeakIX | Git | Search engine for devices and services exposed on the Internet | - | 🆓 |

| LeakLooker | Git | Discover, browse and monitor database/source code leaks | Python | 🆓 |

| leakScraper | Git | Set of tools to process and visualize huge text files containing credentials | Python | 🆓 |

| LinEnum | Git | System script for local Linux enumeration and privilege escalation checks | Shell | 🆓 |

| LittleBrother | Git | Information gathering (OSINT) on a person (EU), checks social networks and Pages Jaunes | Python | 🆓 |

| Maigret | Git | Collect a dossier on a person by username from a huge number of sites and extract details from them | Python | 🆓 |

| MassDNS | Git | High-performance DNS stub resolver for bulk lookups and reconnaissance (subdomain enumeration) | C | 🆓 |

| Metabigor | Git | OSINT tool that doesn't require any API key | Go | 🆓 |

| Netflip | Git | Scrape sensitive information from paste sites | CSharp | 🆓 |

| NExfil | Git | Finding profiles by username over 350 websites | Python | 🆓 |

| Nmmapper | Cybersecurity tools offered as SaaS: Nmap, subdomain finder (Sublist3r, DNScan, Anubis, Amass, Lepus, Findomain, Censys), theHarvester, etc. | - | 💰 | |

| nqntnqnqmb | Git | Retrieve information on linkedin profiles, companies on linkedin and search on linkedin companies/persons | Python | 🆓 |

| Oblivion | Git | Data leak checker and monitoring | Python | 🆓 |

| ODIN | Git | Observe, Detect, and Investigate Networks, Automated reconnaissance tool | Python | 🆓 |

| Omnibus | Git | OSINT framework; collection of tools | Python | 🆓 |

| OneForAll | Git | Subdomain enumeration tool | Python | 🆓 |

| OnionSearch | Git | Script that scrapes urls on different .onion search engines | Python | 🆓 |

| OSINT Framework | Git | A web-based collection of tools and resources for OSINT | Javascript | 🆓 |

| Osintgram | Git | Interactive shell to perform analysis on the Instagram account of any users by their nickname | Python | 🆓 |

| Osmedeus | Git | Automated framework for reconnaissance and vulnerability scanning | Python | 🆓 |

| Photon | Git | Fast crawler designed for OSINT | Python | 🆓 |

| PITT | Git | Web browser loaded with links and extensions for doing OSINT | - | 🆓 |

| ProjectDiscovery | Git | Monitor, collect and continuously query the assets data via a simple webUI | Go | 🆓 |

| Qualear | Git | Reconnaissance Apparatus; Information gathering, a conglomerate of tools including custom algorithms, API wrappers | Go | 🆓 |

| ReconDog | Git | Multi-purpose reconnaissance tool, CMS detection, reverse IP lookup, port scan, etc. | Python | 🆓 |

| reconFTW | Git | Perform automated recon on a target domain by running a set of tools to perform scanning and finding out vulnerabilities | Shell | 🆓 |

| Recon-ng | Git Repository (inactive) | Web-based reconnaissance tool | Python | 🆓 |

| Reconnoitre | Git | Tool made to automate information gathering and service enumeration while storing results | Python | 🆓 |

| ReconScan | Git | Network reconnaissance and vulnerability assessment tools | Python | 🆓 |

| Recsech | Git | Web reconnaissance and vulnerability scanner tool | PHP | 🆓 |

| Redscan | Git | Mix of a security operations orchestration, vulnerability management and reconnaissance platform | Python | 🆓 |

| Red Team Arsenal | Git | Automated reconnaissance scanner and security checks | Python | 🆓 |

| reNgine | Git | Automated recon framework for web applications; customizable scan engines & pipeline of reconnaissance | Python | 🆓 |

| SearchDNS | Netcraft tool; Search and find information for domains and subdomains | - | 🆓 | |

| Shodan | Search devices connected to the internet; helps find information about desktops, servers, and IoT devices; including metadata such as the software running | - | 🆓 | |

| shosubgo | Git | Grab subdomains using Shodan api | Go | 🆓 |

| shuffledns | Git | Wrapper around masses that allows you to enumerate valid subdomains using active brute force as well as resolve subdomains with wildcard handling and easy input-output support | Go | 🆓 |

| SiteBroker | Git | Tool for information gathering and penetration test automation | Python | 🆓 |

| Sn1per | Git | Automated reconnaissance scanner | Shell | 💰 |

| spiderfoot | Git | OSINT framework, collect and manage data, scan target | Python | 🆓 |

| Stalker | Git | Automated scanning of social networks and other websites, using a single nickname | Python | 🆓 |

| SubDomainizer | Git | Find subdomains and interesting things hidden inside, external Javascript files of page, folder, and Github | Python | 🆓 |

| Subfinder | Git | Discovers valid subdomains for websites, designed as a passive framework to be useful for bug bounties and safe for penetration testing | Go | 🆓 |

| Sublist3r | Git | Subdomains enumeration tool | Python | 🆓 |

| Sudomy | Git | Subdomain enumeration tool | Python | 🆓 |

| Th3inspector | Git | Multi-purpose information gathering tool | Perl | 🆓 |

| theHarvester | Git | Multi-purpose information gathering tool: emails, names, subdomains, IPs, URLs | Python | 🆓 |

| tinfoleak | Git | Twitter intelligence analysis tool | Python | 🆓 |

| Totem | Git | Retrieve information about ads of a Facebook page, retrieve the number of people targeted, how much the ad cost, and a lot of other information | Python | 🆓 |

| trape | Git | Analysis and research tool, which allows people to track and execute intelligent social engineering attacks in real time | Python | 🆓 |

| TWINT | Git | Twitter Intelligence Tool; Twitter scraping & OSINT tool that doesn't use Twitter's API, allowing one to scrape a user's followers, following, Tweets and more while evading most API limitations | Python | 🆓 |

L'OSINT en tant que vecteur d'attaque

Regardons où vous pouvez obtenir des informations sur le suspect qui vous intéresse. Encore une fois - toutes les données de toutes les sources OSINT peuvent être collectées et analysées manuellement, sans logiciel supplémentaire. Les applications sont nécessaires pour rendre ce processus plus rapide et plus facile, on peut dire - disponibles pour tout le monde.

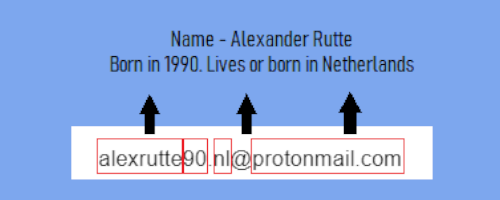

Adresse e-mail

Combien pouvez-vous obtenir en ayant seulement l'adresse e-mail de votre cible? Étonnamment, beaucoup. Avec l'aide de Google, vous pouvez découvrir divers faits, y compris des choses choquantes. Mais c'est seulement en analysant l'adresse e-mail exacte que vous pouvez obtenir le nom de l'utilisateur, l'année de naissance (ou même la date complète), ou d'autres dates importantes. La prononciation de cet individu, ainsi que la langue et le pays possibles, peuvent également y être.

En utilisant Google ou d'autres moteurs de recherche (ou même des outils spéciaux), vous pouvez trouver les connexions sur les réseaux sociaux pour cette adresse e-mail particulière. Parfois, vous trouverez également des images associées, des domaines enregistrés avec cette adresse e-mail, et d'autres choses. S'il y avait une violation avec cette adresse e-mail dans les données divulguées - vous verrez probablement ce paquet également.

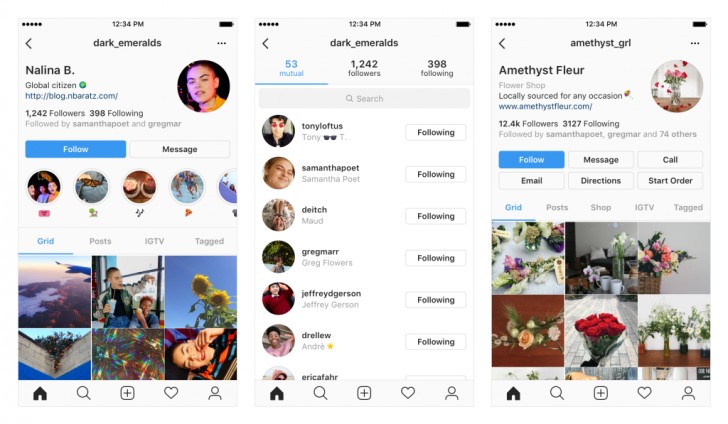

Réseaux sociaux (exemples: Twitter, Instagram)

Twitter et Instagram sont des plateformes où les gens n'ont pas honte de révéler leurs détails. Ce qui est plus important pour l'OSINT - ces réseaux ont beaucoup de données précieuses exposées par défaut. Ainsi, toutes les choses sont disponibles - il suffit de les prendre et de les utiliser. De plus, il y a beaucoup de nouveaux utilisateurs sur ces réseaux qui ne savent toujours pas comment cacher leurs informations privées.

Les points principaux d'intérêt dans ces réseaux sociaux sont concentrés dans les profils et les publications. Les informations sont en surface, vous n'avez donc pas besoin d'exécuter d'outils supplémentaires pour compléter le puzzle. Sur Instagram, la reconnaissance en surface concerne le nom d'utilisateur de la cible, les abonnés et les comptes suivis, les sites web, la biographie en haut du profil, et ainsi de suite. Dans les publications, vous trouverez suffisamment d'informations pour suivre les lieux préférés de cette personne ou les amis de votre objet d'intérêt.

Twitter offre d'autres données à observer, mais vous aurez presque la même image complète. Vous pouvez voir la photo de profil et suivre les dernières réponses de l'utilisateur, voir la date d'adhésion et l'anniversaire. Certains utilisateurs ajoutent un emplacement à leur profil - cette action n'est pas obligatoire mais peut en dire beaucoup si la cible ne tente pas de contrecarrer la reconnaissance. Twitter permet également à chacun de sauvegarder les médias attachés au message. Cela vous permet d'analyser l'image - voir le paragraphe suivant.

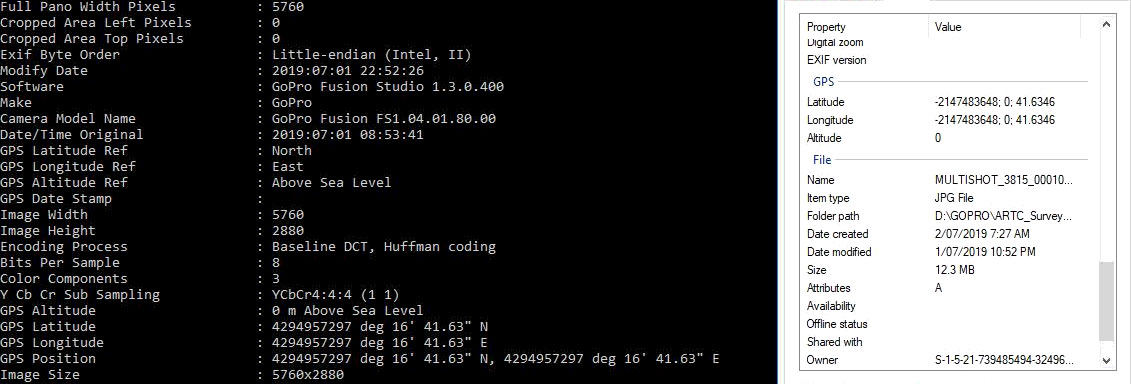

Analyse des images

Les métadonnées des images sont une source juteuse d'informations sur qui, où et comment elles ont été prises. Même si vous traitez des captures d'écran, vous pouvez déterminer les caractéristiques de l'écran, le modèle du téléphone, le système d'exploitation et l'application de l'appareil photo. En allant plus en profondeur, vous pouvez découvrir la géolocalisation et l'heure à laquelle la photo a été prise. Cependant, les métadonnées sont assez difficiles à analyser sans le logiciel spécialisé - elles ressemblent à une série de chiffres et de lettres légèrement structurés.

Un autre aspect de l'analyse des images concerne le contenu exact de l'image. Bâtiments, personnes, vues - toutes ces choses vous aideront à déterminer l'emplacement et les circonstances. Pour une telle analyse, vous devrez probablement utiliser Google Street View, Google Maps et Google Lens. Tous sont gratuits et assez efficaces. Cependant, les personnes ayant une connaissance décente en matière de cybersécurité et de confidentialité effaceront probablement les métadonnées - manuellement ou à l'aide d'outils spéciaux.

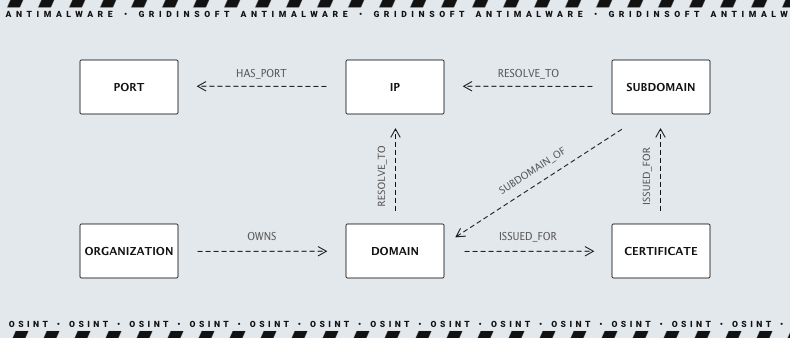

Analyse IP

La vieille menace verbale bien connue pour déterminer l'emplacement par l'adresse IP n'est pas aussi ridicule qu'elle pourrait le paraître. Bien sûr, vous échouerez probablement toujours à obtenir l'emplacement précis, mais il y a de nombreuses autres choses pour compenser cela. Cette analyse est principalement réalisée à l'aide d'outils spéciaux - sites web ou applications web.

La première étape de l'analyse IP est de s'assurer que vous traitez avec une vraie adresse IP, pas un serveur VPN ou des adresses IP de nœuds de sortie Tor. Après avoir clarifié ce point, vous pouvez avancer - pour vérifier les propriétés de l'IP. Vous pouvez utiliser certains sites pour déterminer si cette IP est statique ou dynamique, privée ou publique, et vérifier si Cloudflare l'interdit. Au fait, des services comme Cloudflare peuvent vous révéler si cette IP est associée à des actions de menace ou de spam.

Scanner cette adresse IP avec des outils réseau de base vous montrera les ports ouverts sur cette adresse, le système d'exploitation, le nom d'hôte et les services exécutés sous cette IP. En utilisant certaines expressions spécifiques et les fonctions des trackers torrent, vous pouvez obtenir ce que l'utilisateur a téléchargé, quels moteurs de recherche ont été utilisés à la fois sur le Web de surface et le Web sombre.

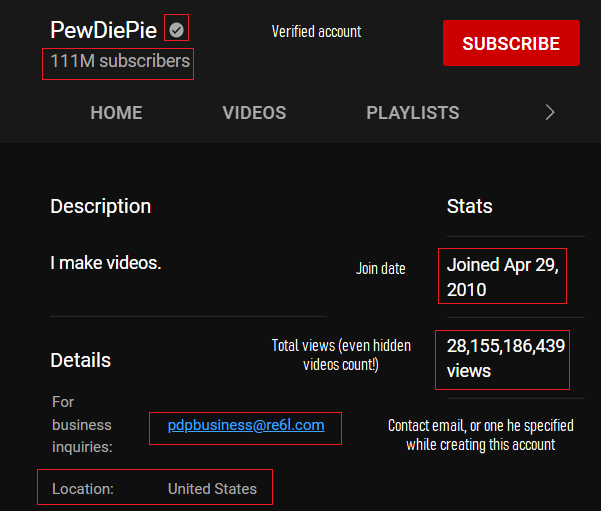

YouTube

Les sites d'hébergement vidéo les plus populaires gardent également assez mal leurs secrets. Cependant, c'est juste le modèle spécifique de ce réseau social. Vous pouvez facilement suivre les commentaires de la personne que vous recherchez en ayant son pseudonyme. Sur la page YouTube exacte, vous pouvez voir les jeux auxquels cet utilisateur joue, quels sont ses horaires d'activité typiques, et obtenir éventuellement quelques détails sur sa vie personnelle. L'emplacement peut être obtenu en vérifiant les activités et dans l'onglet Communauté.

Une autre partie de l'information se cache dans la section Informations sur la chaîne. Ici, vous pouvez voir les abonnements de cet utilisateur, les chaînes qu'il aime, l'e-mail de ce compte, la date d'adhésion, et beaucoup d'autres choses intéressantes. Ce que vous ferez de toutes ces informations - c'est votre choix. Mais YouTube offre l'une des plus grandes surfaces pour les attaques OSINT.

Bien sûr, ce n'est pas une liste complète des vecteurs possibles de renseignement en source ouverte. De plus, il n'y a aucune garantie que vous obtiendrez quoi que ce soit de l'objet de renseignement. Les utilisateurs qui connaissent les règles clés de l'anonymat en ligne ne laisseront aucune trace significative. Ceux qui connaissent les mêmes vecteurs OSINT comprendront également comment éviter une enquête réussie ou même la tromper.

Qui utilise l'OSINT et pourquoi?

L'intelligence en source ouverte est demandée par un large éventail d'utilisateurs différents. Ne pensez pas que si cela contient le mot "renseignement", cela est demandé seulement par le FBI et les cybercriminels. Ils l'utilisent aussi, mais ils ont accès à des outils de surveillance plus sérieux et sophistiqués. Pendant ce temps, l'OSINT est répandu dans les entreprises et parfois utilisé par des particuliers. Les entreprises l'utilisent pour se préparer aux négociations avec une entreprise avec laquelle elles n'ont jamais eu d'accord. En savoir plus sur votre partenaire potentiel ou votre concurrent avant les pourparlers est utile.

Les particuliers, en revanche, utilisent le renseignement en source ouverte pour obtenir des informations. L'OSINT peut être extrêmement utile si vous voulez en savoir plus sur l'entreprise dans laquelle vous essayez de décrocher un emploi, ou voir qui est cette belle fille que vous avez rencontrée au parc. Cela peut sembler étrange et excessif, mais s'arrêter avant que cela n'aille trop loin est possible.

L'OSINT est-il légal?

À moins que vous n'utilisiez des logiciels illégaux pour cela - oui. Cependant, les programmes illégaux pour l'OSINT que vous pouvez voir en vente sur le Darknet sont plutôt des logiciels espions qu'un simple programme d'analyse de données. Il n'y a rien de mal à vérifier les informations disponibles sans aucune intention malveillante. Cependant, une recherche bienveillante peut devenir malveillante lorsque vous allez trop loin pour obtenir les informations. Rechercher en ligne est correct, lancer une campagne de phishing pour obtenir des informations des employés ne l'est pas.

Cependant, d'un point de vue moral, tout type de renseignement est mauvais. Si quelqu'un ne veut pas vous dire quelque chose, il a probablement une motivation. Et chercher des informations sur ce sujet dans les réseaux sociaux de cette personne peut être nuisible à vos relations. Bien sûr, cela ne peut pas être qualifié d'illégal du point de vue législatif, mais cela peut vous faire passer pour un maniaque mal famé. Le renseignement basé sur des données en source ouverte est un outil puissant, alors utilisez-le judicieusement pour préserver votre réputation.

Foire Aux Questions

Bien que l'OSINT semble très puissant, il n'est pas sans inconvénients. De nombreux professionnels utilisant l'OSINT font face à une surcharge d'informations. Il peut être trop long de filtrer chaque détail. De plus, avec l'intelligence des médias sociaux (SOCMINT), il est difficile de vérifier la légitimité de chaque partie collectée. Un inconvénient des outils OSINT est que beaucoup d'entre eux ne disposent pas de fonctionnalités de vérification des faits, ce qui rend difficile de distinguer les vraies informations des fausses.

L'autre problème de l'OSINT est son acceptation sociale. Beaucoup de personnes considéreront la collecte d'informations sur les réseaux sociaux et ailleurs comme de l'espionnage, même si aucune frontière de confidentialité n'est violée. Il est compréhensible que les gens n'apprécient généralement pas lorsque quelqu'un collecte des informations à leur sujet, mais comme nous l'avons mentionné précédemment, rien n'est illégal dans l'intelligence open source.