Qu'est-ce que les logiciels espions?

Les logiciels espions peuvent être brièvement décrits comme un virus qui enregistre toutes vos actions et enregistre votre emplacement, votre adresse IP et diverses autres données. Comme un véritable espion, ce virus repose sur la discrétion - s'il n'est pas repéré, il peut observer presque tout de vous. Les logiciels espions sont extrêmement difficiles à reconnaître sans logiciel anti-logiciels malveillants car ils agissent en profondeur dans votre système. De plus, ils essaient de dissimuler la majeure partie de leurs activités, de sorte que même certaines des programmes antivirus ne sont pas en mesure de les détecter.

Parfois, les logiciels espions se cachent à l'intérieur d'un programme légitime. Cette application peut être distribuée par le biais de canaux officiels, tels que les sites Web de l'éditeur ou le Google Web Store. Bien sûr, tous les éléments de logiciels espions dans ces programmes sont découverts tôt ou tard. Dans certains cas, les programmes ne contiennent pas de logiciels espions exacts, mais la fonctionnalité qui peut être utilisée comme celle que les logiciels espions offrent. De telles fonctions sont souvent ajoutées involontairement, et le développeur les supprime généralement dès qu'elles sont signalées. Cependant, il existe encore de nombreuses utilités douteuses qui comportent apparemment des éléments de logiciels espions, mais leurs développeurs assurent qu'ils n'ajoutent aucun élément malveillant.

Types de logiciels espions

Il existe différents types de logiciels espions. Chacun collecte certaines informations supplémentaires:

Enregistreurs de frappe

Parfois appelés moniteurs système, ce type de logiciel espion enregistre l'activité de votre ordinateur. Par exemple, il peut suivre vos frappes, les sites Web que vous visitez, votre historique de recherche et votre correspondance par e-mail. Il prend souvent des captures d'écran de votre activité également. Certains types de enregistreurs de frappe peuvent également collecter des informations provenant d'autres ordinateurs connectés, tels que les imprimantes.

Voleurs de mots de passe

Ce type de logiciel espion collecte des mots de passe à partir d'ordinateurs infectés. Cela comprend les mots de passe stockés sur les navigateurs Web et les informations de connexion pour votre PC.

Trojans bancaires

Les Trojans bancaires sont un type de logiciel espion qui enregistre les informations d'identification des banques et d'autres institutions financières telles que les courtiers ou les portefeuilles numériques. Les Trojans repèrent les vulnérabilités de sécurité dans les navigateurs et altèrent les pages Web et les transactions sans que l'utilisateur ou l'institution n'en soit informé.

Infostelers

Ce type de logiciel espion scanne les ordinateurs infectés à la recherche d'informations telles que les noms d'utilisateur, les mots de passe, l'historique du navigateur, les fichiers journaux, les documents et les fichiers multimédias. Le logiciel transmet ensuite les données à un autre serveur ou les stocke sur votre PC, où les pirates peuvent y accéder. Un infosteler essaie de voler vos informations. Les malwares plus complexes tels que les Trojans bancaires (par exemple TrickBot) et les logiciels espions incluent généralement des composants infostelers.

Pirate de navigateur

Les pirates de navigateur s'approprient littéralement votre navigateur: ils permettent aux pirates de modifier les paramètres de votre navigateur et de visiter des sites Web (frauduleux) que vous n'avez pas demandés. Bien que ce type de logiciel malveillant tombe généralement sous le coup de logiciel publicitaire, il peut également contenir des composants de logiciels espions. Les logiciels publicitaires sont une nuisance et sont plus ou moins inoffensifs pour vos PC, mais s'ils contiennent des logiciels espions, ils peuvent collecter vos données et les vendre à des tiers. Les acteurs malveillants pourraient même les utiliser à leur profit. Donc, si vous soupçonnez d'avoir été infecté par un logiciel publicitaire, il est préférable de jouer la sécurité et de le supprimer immédiatement.

Exemples de logiciels espions en 2026:

| Spy.Win32.Vidar.tr | 1b47b08057aed1949adb36520638e1578569fcc360011fd6406809903b0a512c |

| Spy.Win64.Keylogger.sa | d2f1a8cbd4f6e007d3bde6996d15c915be6081e1ab2d5290f5f50c9fe1b9cc27 |

| Spy.Win64.Vidar.tr | 95d63301e807ee2f38661b7f2f5dcbbff5dbb5289bb8d82efb6a5e6124951200 |

| Spy.Win32.Redline.lu!heur | 793c25cdeada24a25a352641089c7e9aa8827159030f8c6f7d254951e1daf159 |

| Spy.Win32.Keylogger.ca | 75e06ac5b7c1adb01ab994633466685e3dcef31d635eba1734fe16c7893ffe12 |

| Spy.U.Vidar.tr | fdf597770b2418fb489f43f92b356cd5d30b0af04323582419538d062acf8567 |

| Spy.U.Gen.tr | 2155b32d88c980bcfd74faa4c3f6d6636c155af8c92950092b965f463b5cfad7 |

| Spy.U.Gen.tr | 0839139b6c0d3ce6df2d85873bf2a39dcd66f38d911645d51ebbfc84a0c0c29a |

| Spy.U.Gen.tr | a329b31b2fda9f72c907b2688f6ee6d64b2e1a9a0d8efd186b3d64b930550800 |

| Spy.Win32.Redline.lu!heur | b6d7f3c98be1395d0d44c6d500af407cccf3e2da79e1e9c78f5b88b9fca9211f |

Logiciels espions et voleurs - Quelle est la différence?

Plusieurs virus informatiques sont utilisés comme outils d'espionnage. Ils sont très similaires à leur niveau de base, mais présentent de nombreuses différences significatives en ce qui concerne leur fonctionnalité finale. Les logiciels espions et les voleurs sont comme des frères car leur cible finale est la même: voler les informations précieuses et les transmettre aux cybercriminels qui contrôlent le virus. La différence réside dans les types d'informations sur lesquelles ces virus sont orientés. Les logiciels espions visent principalement des informations générales - votre emplacement, votre adresse IP, les heures d'activité, les programmes installés, les configurations de l'ordinateur, etc. Ils volent ces informations immédiatement après leur lancement, se connectant au serveur contrôlé par leurs créateurs. Pour effectuer la connexion, les logiciels espions ajustent les configurations réseau, modifient les clés de registre correspondantes et modifient les stratégies de groupe.

Pendant ce temps, les voleurs se concentrent sur un certain type de données sensibles. Ils peuvent chasser uniquement vos mots de passe ou les journaux réseau; ils peuvent essayer d'obtenir certains des fichiers que vous conservez sur votre PC. La focalisation de ce virus diminue les chances générales d'une attaque réussie. Parfois, un virus ne peut pas trouver où sont stockés vos mots de passe. Parfois, il ne peut pas gérer les mécanismes de sécurité qui protègent les informations d'identification. Dans le cas de documents précieux, le virus voleur peut perdre car vous avez chiffré le fichier, par exemple. Même si le voleur transmet les données, elles sont ciblées. Il n'y a aucune garantie que les fraudeurs pourront les lire. N'oubliez pas d'utiliser la fonction de chiffrement de disque!

Exemples de logiciels espions

Avec l'évolution des technologies de cybersécurité, de nombreux programmes de logiciels espions ont disparu, tandis que d'autres formes plus sophistiquées de logiciels espions ont émergé. Voici quelques-uns des exemples les plus connus de logiciels espions:

- Agent Tesla peut suivre et collecter les frappes au clavier, prendre des captures d'écran et obtenir des informations d'identification utilisées dans diverses applications système (par exemple, Google Chrome, Mozilla Firefox, Microsoft Outlook, IceDragon, FILEZILLA, etc.).

- AzorUlt - Peut voler des informations bancaires, y compris des mots de passe et des détails de carte de crédit, ainsi que des cryptomonnaies. Le cheval de Troie AzorUlt est généralement propagé lors de campagnes de ransomware.

- TrickBot - Se concentre sur le vol d'informations bancaires. TrickBot se propage généralement par le biais de campagnes de spam malveillant. Il peut également se propager en utilisant l'exploit EternalBlue (MS17-010).

- Gator - Généralement associé à des logiciels de partage de fichiers comme Kazaa, ce programme surveille les habitudes de navigation sur le Web de la victime et utilise ces informations pour diffuser des publicités mieux ciblées.

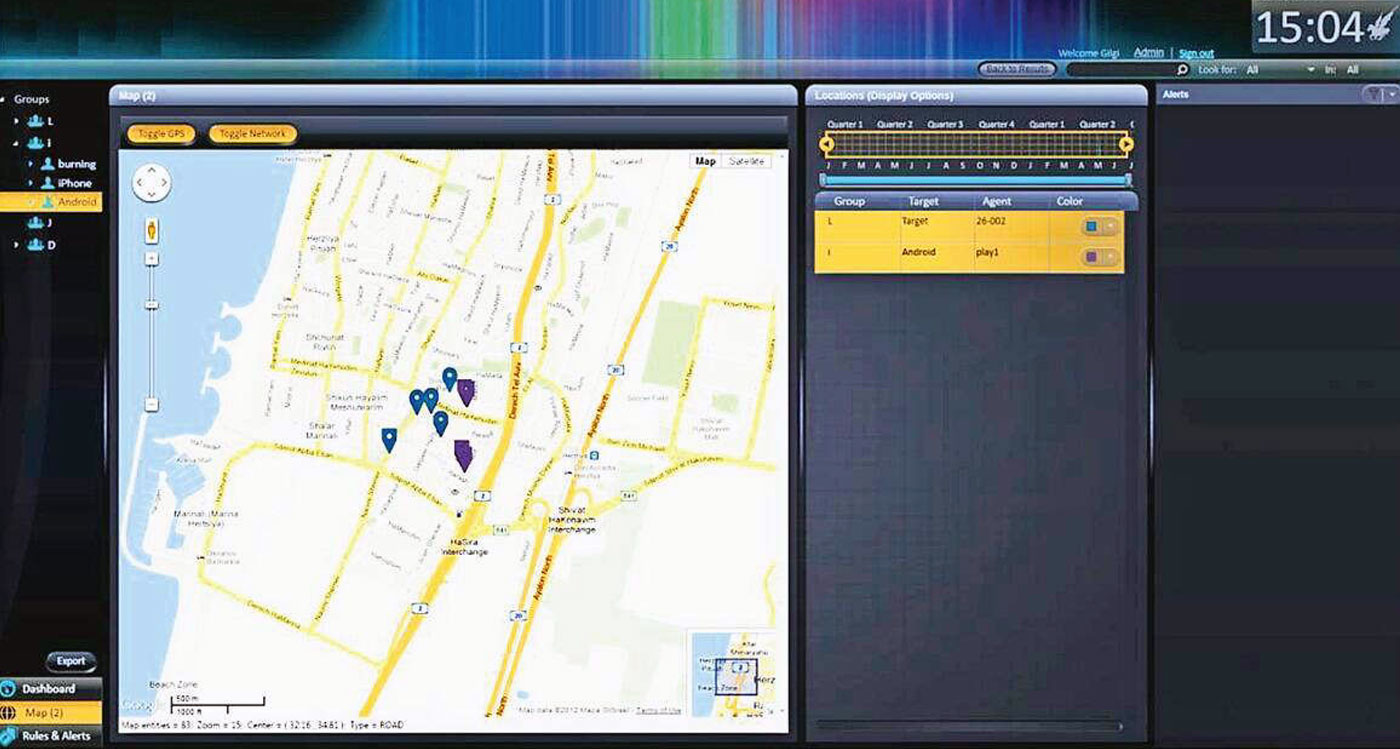

- Pegasus est un logiciel espion développé par l'entreprise israélienne de cyberguerre NSO Group. Pegasus peut être installé de manière clandestine sur des téléphones mobiles (et d'autres appareils) exécutant la plupart des versions d'iOS et d'Android. Pegasus est réputé pouvoir exploiter toutes les versions d'iOS jusqu'à la 14.6 grâce à une faille de sécurité zero-click dans iMessage. En 2022, Pegasus pouvait lire les messages texte, suivre les appels, collecter des mots de passe, effectuer une géolocalisation, accéder au microphone et à la caméra de l'appareil cible, et collecter des informations provenant d'applications. Le logiciel espion tire son nom de Pégase, le cheval ailé de la mythologie grecque.

- Vidar - Un cheval de Troie qui permet aux acteurs de la menace de définir leurs préférences pour les informations volées. Outre les numéros de carte de crédit et les mots de passe, Vidar peut également extraire des portefeuilles numériques. Ce logiciel espion peut être propagé via diverses campagnes par le biais d'exploits.

- DarkHotel - Ciblait des dirigeants d'entreprises et de gouvernements en utilisant le WiFi de l'hôtel, en utilisant plusieurs types de logiciels malveillants pour accéder aux systèmes appartenant à des personnes spécifiques et puissantes. Une fois cet accès obtenu, les attaquants installaient des enregistreurs de frappe pour capturer les mots de passe et d'autres informations sensibles de leurs cibles.

- Zlob - Également connu sous le nom de Trojan Zlob, ce programme utilise des vulnérabilités dans le codec ActiveX pour se télécharger sur un ordinateur et enregistrer les historiques de recherche et de navigation, ainsi que les frappes au clavier.

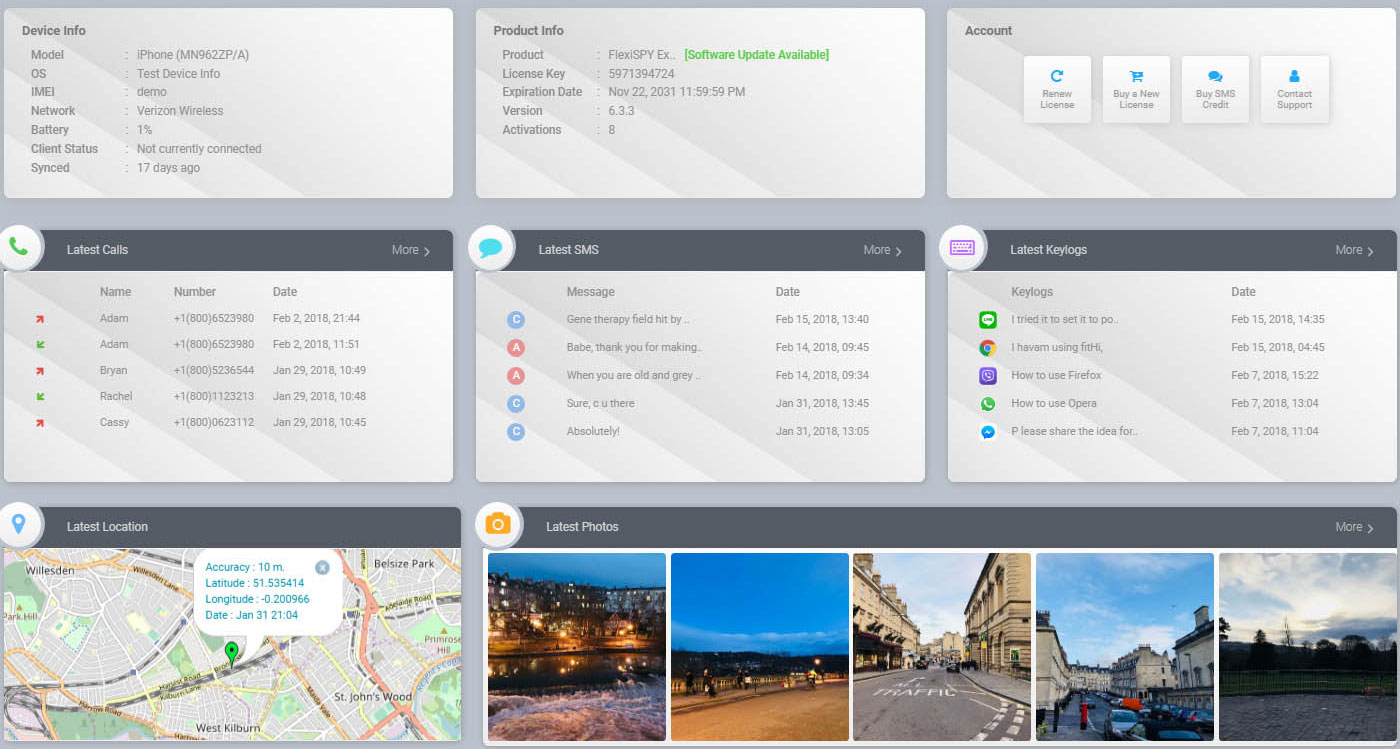

- FlexiSpy ne cache même pas sa véritable nature. Ce logiciel espion est populaire parmi les utilisateurs individuels qui souhaitent espionner quelqu'un.

- Cocospy - Suivi en temps réel pour iPhone ou Android. Il recueille les journaux d'appels, le répertoire téléphonique, les données de localisation et les événements planifiés dans l'application Calendrier, ainsi que les SMS de l'application de messagerie iMessage. Ce suivi est effectué à partir des mises à jour iCloud - si elles sont activées sur l'appareil de la victime.

- Mobistealth offre la possibilité d'écouter les appels et les messages texte, d'obtenir la localisation de l'appareil infecté et de vérifier à distance les réseaux sociaux et messageries les plus populaires. Mobistealth pratique l'installation à distance de logiciels espions.

Logiciels espions pour mobiles

Les téléphones portables font partie intégrante de notre vie quotidienne depuis longtemps, mais ils sont devenus une partie de nous seulement avec l'avènement des smartphones. Un petit morceau d'aluminium et de verre contient tant d'informations sur nous - numéros, photos, messages, rendez-vous et même des mesures physiologiques. Il touche tous les aspects de notre routine quotidienne - du moment où nous nous réveillons à notre travail et à notre café du soir avec Mary. C'est pourquoi les malintentionnés qui souhaitent exploiter nos données portent une attention particulière aux appareils mobiles.

Au cours des dernières années, iOS est devenu beaucoup plus strict en matière de vie privée des utilisateurs. Contrairement à Android, il offre une gamme beaucoup plus large de paramètres d'accès aux informations privées et peut vous montrer quelles applications ont accédé à ces informations la dernière fois. De plus, Apple a considérablement restreint la quantité d'informations que les applications peuvent collecter auprès des utilisateurs d'iPhone. Facebook a perdu des milliards de dollars à cause de cette fonctionnalité, et les escrocs ont perdu la capacité de collecter toutes les données personnelles avec un risque nul.

En fait, les logiciels espions existent pour les iPhones et les smartphones Android. Les plates-formes rares comme Blackberry OS ou Windows Phone étaient hors de portée des logiciels malveillants, car dépenser de l'argent pour un public aussi restreint n'est tout simplement pas rentable. La plupart des exemples de logiciels espions étaient présentés comme des applications "normales" - du moins, c'est ainsi qu'elles apparaissaient. Vous les installerez probablement après les conseils d'un ami ou de quelqu'un sur Internet. La plus grande partie de l'accord consiste à permettre au logiciel d'accéder à n'importe quelle partie du système: les gens ont généralement tendance à ignorer cette partie de l'installation sans vraiment la comprendre. Mais pourquoi une "calculatrice" aurait-elle besoin d'accéder à votre galerie et à vos contacts? Et où peut utiliser votre carnet de fitness le répertoire de votre téléphone? Ces questions sont rhétoriques et doivent être posées chaque fois que vous voyez une demande aussi paradoxale.

Passons en revue les derniers exemples de logiciels espions pour les deux systèmes d'exploitation - deux pour chacun.

Logiciels espions pour Android

Gestionnaire de processus qui prend le contrôle de la caméra et du microphone. Cette chose est apparue à la fin de mars et a été décrite au début d'avril 2022. Elle est probablement liée à la guerre russo-ukrainienne, car l'adresse IP de son serveur C&C appartient à la Russie. Il s'agit probablement de l'exemple le plus classique de logiciel espion mobile - l'application qui tente d'accéder à trop d'informations sensibles. En particulier, celle-ci demandait les catégories suivantes:

- Journal des appels

- Liste de contacts

- Informations GPS

- État de la connexion Wi-Fi

- Envoi de SMS

- Lecture des SMS sur la carte SIM

- Notifications audio

- Accès complet à la caméra

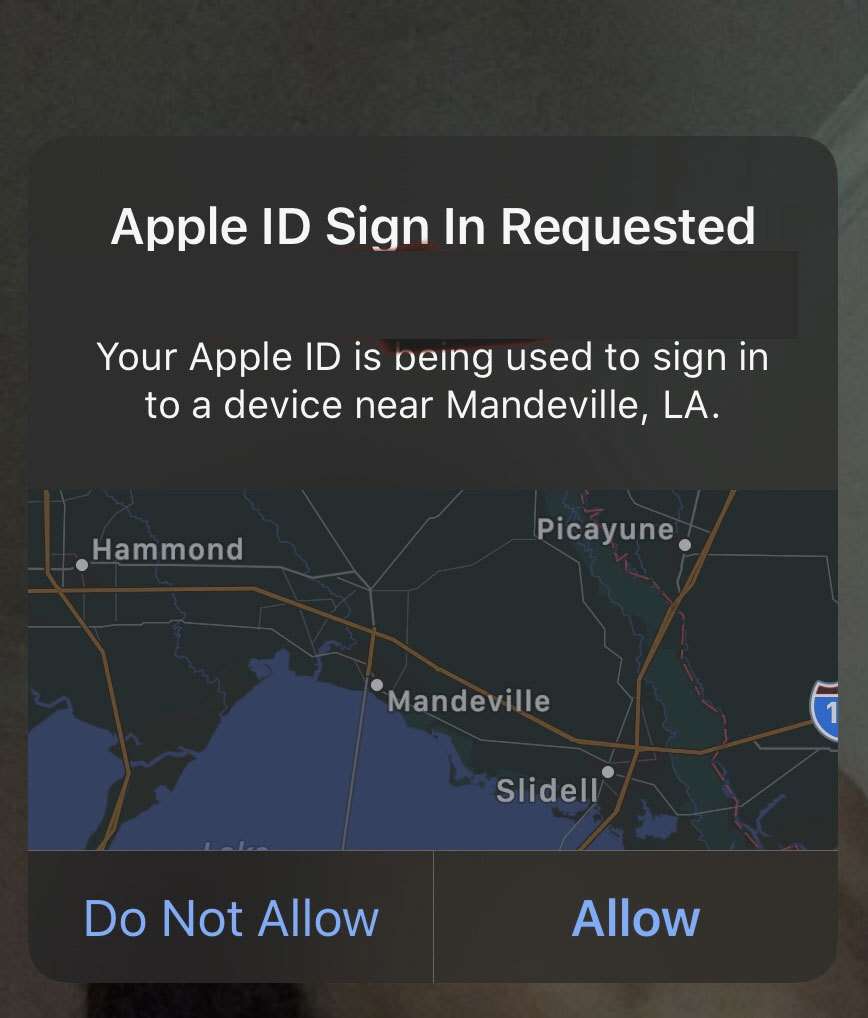

Logiciels espions pour iPhone

Les logiciels espions pour iOS prennent rarement la forme d'une application malveillante. L'App Store est très strictement contrôlé. Par conséquent, l'ajout d'un programme avec une fonctionnalité douteuse, voire malveillante, est problématique. De plus, les restrictions mentionnées ci-dessus concernant la collecte d'informations personnelles rendent inefficaces toutes les tentatives d'espionnage "modéré". Le seul public qui reste disponible pour de tels programmes est constitué des personnes qui utilisent le jailbreak - une version piratée d'iOS qui permet l'installation d'applications tierces. Plusieurs méthodes d'installation sont toujours disponibles même sans cela, mais vous devez interagir avec l'appareil pendant un certain temps ou connaître les identifiants de connexion de l'adresse e-mail iCloud utilisée.

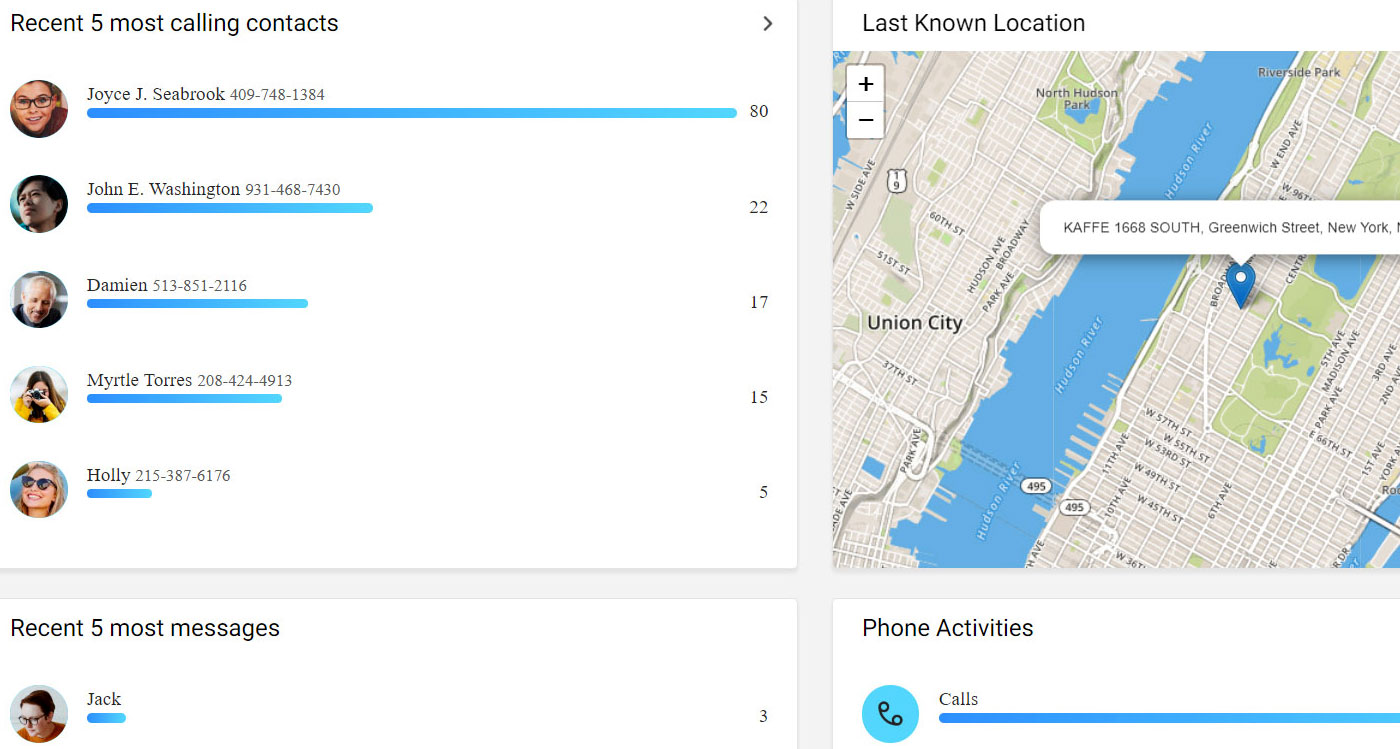

Cocospy - Logiciel d'espionnage, de suivi et de surveillance pour mobile

Cocospy promet un suivi en temps réel de l'appareil choisi. Il recueille les journaux d'appels, le répertoire téléphonique, les données de localisation et les événements planifiés dans l'application Calendrier, ainsi que les SMS de la messagerie iMessage. Ce suivi est effectué à partir des mises à jour iCloud - si elles sont activées sur l'appareil de la victime.

Mobistealth - Surveillance à distance pour Android Mobile

Application Mobistealth: Un autre exemple d'un programme qui n'a pas honte d'être un outil d'espionnage. Ils offrent d'écouter les appels, les messages texte, d'obtenir la localisation de l'appareil infecté et de vérifier à distance les réseaux sociaux et messageries les plus populaires. Contrairement à Cocospy, il pratique l'installation à distance de logiciels espions. Cependant, il nécessite toujours les identifiants de connexion iCloud.

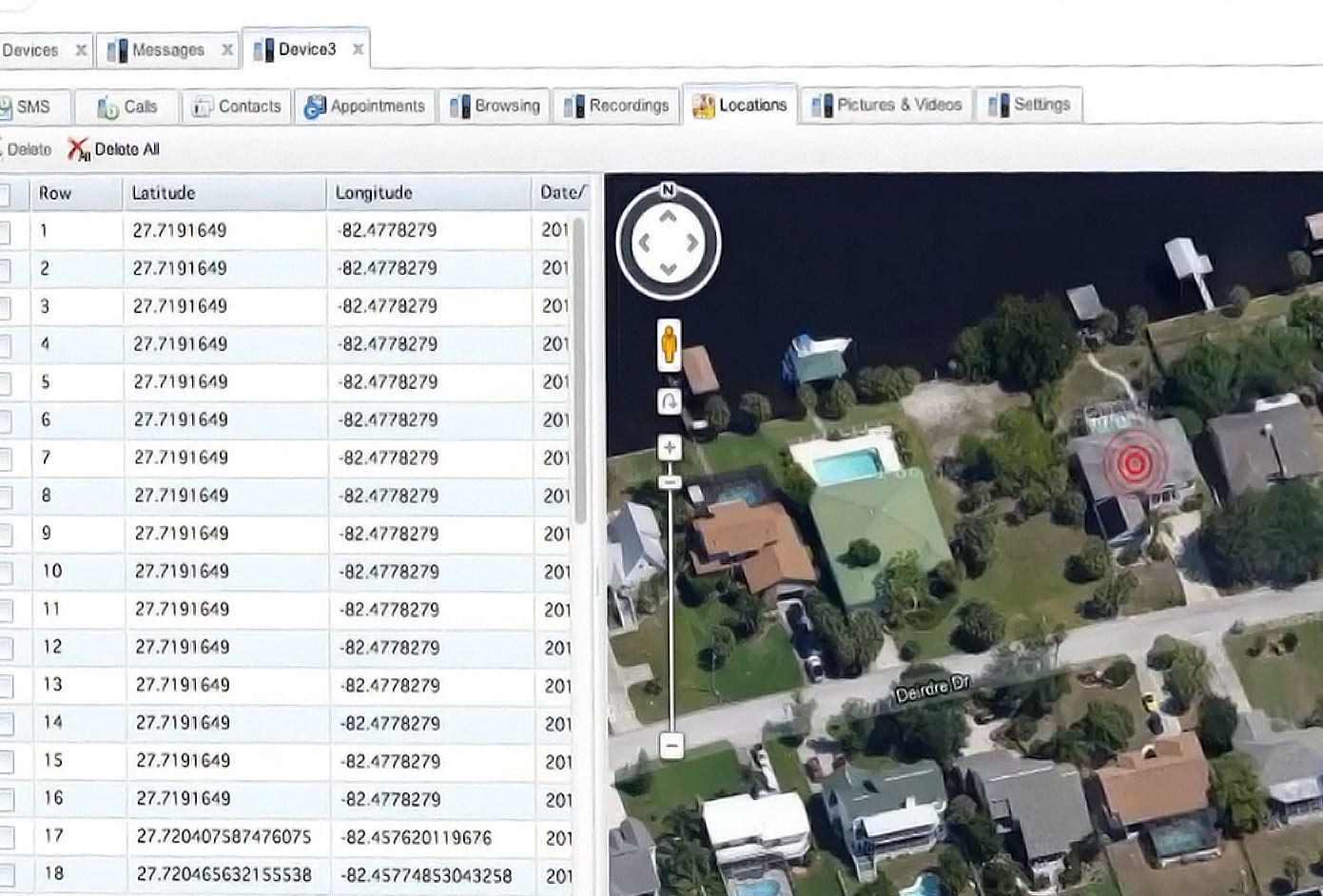

FlexiSpy - Outil de surveillance espion pour Android et iPhone

FlexiSpy ne cache même pas sa véritable nature. Ce logiciel espion est populaire parmi les utilisateurs individuels qui souhaitent espionner quelqu'un. Il est distribué via des sites tiers, et vous devez l'amener vous-même sur l'appareil de la victime. FlexiSpy permet au contrôleur d'utiliser le microphone, la caméra, de enregistrer les frappes et de surveiller les conversations. Il s'agit d'un logiciel espion à part entière, mais vous devez vous occuper de sa propagation vous-même.

Pegasus - Logiciel espion pour Android et iPhone

Toute discussion sur les logiciels espions ne serait pas complète sans mentionner celui qui est considéré comme le meilleur et le plus dangereux. Le logiciel espion Pegasus, fruit de la NSO Group (une filiale du gouvernement israélien) sert d'outil pour espionner les personnes considérées comme dangereuses pour l'État juif. Pegasus est devenu un outil du Mossad dans la traque des criminels de guerre. Cependant, les codes sources de ce logiciel espion ont été divulgués à plusieurs reprises - et personne ne peut dire qui en est responsable. Personne ne peut non plus prouver que ce code était légitime pour le logiciel espion Pegasus.

Pegasus est un logiciel malveillant multiplateforme qui peut être lancé sur Android, iOS, Blackberry OS, Windows Phone et même des systèmes d'exploitation mobiles basés sur Linux. L'injection est beaucoup plus proche du malware "classique" - elle utilise des exploits et des campagnes de spear-phishing. Après 2020, la plupart des cas de propagation de Pegasus étaient liés à l'utilisation d'exploits "zéro-clic". De telles tactiques sophistiquées nécessitent généralement une préparation minutieuse de l'attaque, en utilisant généralement l'OSINT.

Ce "logiciel espion de qualité gouvernementale" a été utilisé par divers pays pour satisfaire leurs besoins. En général, ces besoins sont liés aux renseignements étrangers, y compris militaires, ou même à la surveillance interne. Cette dernière est généralement liée aux dictatures ou aux pays où la censure médiatique est forte. Au total, Pegasus a été utilisé par 27 pays du monde entier.

D'où vient le logiciel espion?

Il existe de nombreuses façons différentes pour les logiciels espions d'infecter votre PC. Voici quelques-unes des façons les plus courantes:

Téléchargements de logiciels

Certains téléchargements de logiciels sur Internet, en particulier les applications de partage de fichiers, peuvent également installer des logiciels espions sur vos appareils. Cela se produit le plus souvent avec les versions gratuites de logiciels que vous auriez normalement à acheter.

Liens ou pièces jointes

Comme la plupart des autres logiciels malveillants, les logiciels espions peuvent être envoyés dans un lien ou une pièce jointe à un e-mail. Ne cliquez jamais sur un lien ou une pièce jointe inconnus, et n'ouvrez pas les e-mails d'un expéditeur inconnu. En faisant cela, vous pourriez télécharger et installer des logiciels espions sur votre ordinateur. Cliquer sur des liens malveillants peut également infecter votre PC avec un ver. Ces vers sont utilisés pour propager des logiciels malveillants en utilisant le réseau auquel votre appareil est connecté.

Pseudo-logiciels gratuits

Dans certains cas, les logiciels espions se cachent derrière un logiciel gratuit. Si vous supprimez le faux logiciel gratuit, le logiciel espion disparaîtra également. Ces programmes de logiciels gratuits sont souvent utilisés pour piéger les utilisateurs inexpérimentés et pour propager des logiciels espions.

Réseaux de partage de fichiers

Si vous utilisez des réseaux de partage de fichiers comme Kazaa, Limewire ou Morpheus, vous êtes particulièrement vulnérable aux logiciels espions. C'est parce que de nombreux fichiers partagés contiennent des logiciels espions. Lorsque vous téléchargez un fichier, le logiciel espion peut s'installer sur votre ordinateur. En utilisant ces réseaux, vous pourriez accidentellement installer des logiciels espions.

Comment savoir si votre ordinateur est infecté par des logiciels espions?

La plupart des logiciels espions fonctionnent en arrière-plan, de sorte qu'il peut être difficile de savoir si votre ordinateur est infecté. Cependant, il existe des signes qui peuvent indiquer une infection par des logiciels espions:

- Votre ordinateur fonctionne plus lentement que d'habitude.

- Vous remarquez des fenêtres pop-up publicitaires non sollicitées.

- Votre navigateur web est redirigé vers des sites web inconnus.

- Des programmes inconnus apparaissent dans la liste des programmes installés sur votre ordinateur.

- Vos paramètres de navigateur ont été modifiés sans votre consentement.

- Votre antivirus signale une infection par des logiciels espions.

Si vous soupçonnez une infection par des logiciels espions, il est important d'agir rapidement pour protéger vos données personnelles et votre vie privée. Vous pouvez utiliser un logiciel antivirus de confiance pour scanner votre ordinateur à la recherche de logiciels espions et suivre les instructions pour les supprimer.

Comment se protéger contre les logiciels espions?

Pour vous protéger contre les logiciels espions, voici quelques mesures que vous pouvez prendre:

- Utilisez un logiciel antivirus de confiance et assurez-vous qu'il est toujours à jour. Un bon antivirus peut détecter et supprimer les logiciels espions.

- Évitez de télécharger des logiciels à partir de sources non fiables. Utilisez uniquement des sites web et des boutiques d'applications réputés pour télécharger des logiciels.

- Méfiez-vous des e-mails et des liens suspects. Ne cliquez pas sur des liens ou des pièces jointes provenant d'expéditeurs inconnus. Les e-mails de phishing sont souvent utilisés pour propager des logiciels espions.

- Mettez à jour votre système d'exploitation et vos logiciels régulièrement. Les mises à jour contiennent souvent des correctifs de sécurité importants qui peuvent protéger votre ordinateur contre les logiciels espions.

- Utilisez un pare-feu pour surveiller le trafic entrant et sortant de votre ordinateur. Cela peut aider à bloquer les tentatives d'infection par des logiciels espions.

- Surveillez vos comptes en ligne. Si vous remarquez des activités suspectes, telles que des transactions non autorisées, sur vos comptes en ligne, agissez rapidement pour sécuriser vos comptes.

En suivant ces mesures de sécurité, vous pouvez réduire considérablement le risque d'infection par des logiciels espions et protéger vos données personnelles et votre vie privée.

En résumé, les logiciels espions sont des programmes malveillants conçus pour collecter secrètement des informations personnelles sur un ordinateur ou un appareil mobile. Ils peuvent être utilisés à des fins malveillantes, telles que le vol d'identité, la fraude financière, ou la surveillance non autorisée. Pour vous protéger contre les logiciels espions, il est essentiel d'utiliser un logiciel antivirus fiable, de faire preuve de prudence lors du téléchargement de logiciels, de rester vigilant face aux e-mails et aux liens suspects, de maintenir votre système à jour, d'utiliser un pare-feu et de surveiller vos comptes en ligne.

Il est également important de noter que les logiciels espions mobiles existent et peuvent être installés sur des smartphones pour surveiller les activités des utilisateurs. Pour protéger votre téléphone portable contre les logiciels espions, assurez-vous de ne pas télécharger d'applications suspectes, de ne pas cliquer sur des liens ou des pièces jointes d'expéditeurs inconnus, et de maintenir votre système d'exploitation à jour.

Si vous pensez que votre ordinateur ou votre téléphone portable est infecté par des logiciels espions, il est essentiel de prendre des mesures pour les supprimer et protéger vos données personnelles.

Foire Aux Questions

Le logiciel espion (spyware) est un logiciel malveillant qui enregistre des données sensibles telles que les mots de passe, les informations de connexion, les coordonnées bancaires et les numéros de carte de crédit et de débit. Il existe plusieurs types de logiciels espions :

- Enregistreurs de frappe (keyloggers) ;

- Voleurs de mots de passe ;

- Trojans bancaires ;

- Voleurs d'informations (infostealers) ;

- Pirates de navigateur.

Lisez notre article complet pour plus d'informations.