Définition du Spoofing

Le spoofing est une technique de fraude sur Internet qui trompe les utilisateurs inconscients avec des messages qui les induisent en erreur par leur simple apparence. Le spoofing exploite la vulnérabilité humaine telle que l'inattention. Les criminels font croire aux utilisateurs qu'ils lisent des lettres de leurs services de support sur les réseaux sociaux, de comptabilité bancaire, etc. Ensuite, les pirates peuvent mettre la main sur les données des utilisateurs. Il peut s'agir de paires login/mot de passe, de données financières, etc. Essentiellement, le spoofing est presque indissociable du phishing. Penchons-nous sur la différence entre ces deux types de pratiques.

Spoofing vs Phishing - Quelle est la Différence?

Bien que les significations des deux termes, "spoofing" et "phishing", soient très proches, ils diffèrent. Certains spécialistes insistent sur le fait que tandis que le phishing est une tentative criminelle de s'emparer de vos identifiants par une négociation et une persuasion directes, le spoofing consiste à obtenir des données personnelles des utilisateurs en imitant l'apparence de sites web de confiance, d'adresses e-mail, etc. Ces deux techniques vont cependant toujours de pair, et tout scénario de phishing est difficilement réalisable sans le spoofing.

Si un faux policier vous demande vos données, son uniforme factice et son insigne falsifié sont du spoofing, tandis que sa demande elle-même est du phishing.

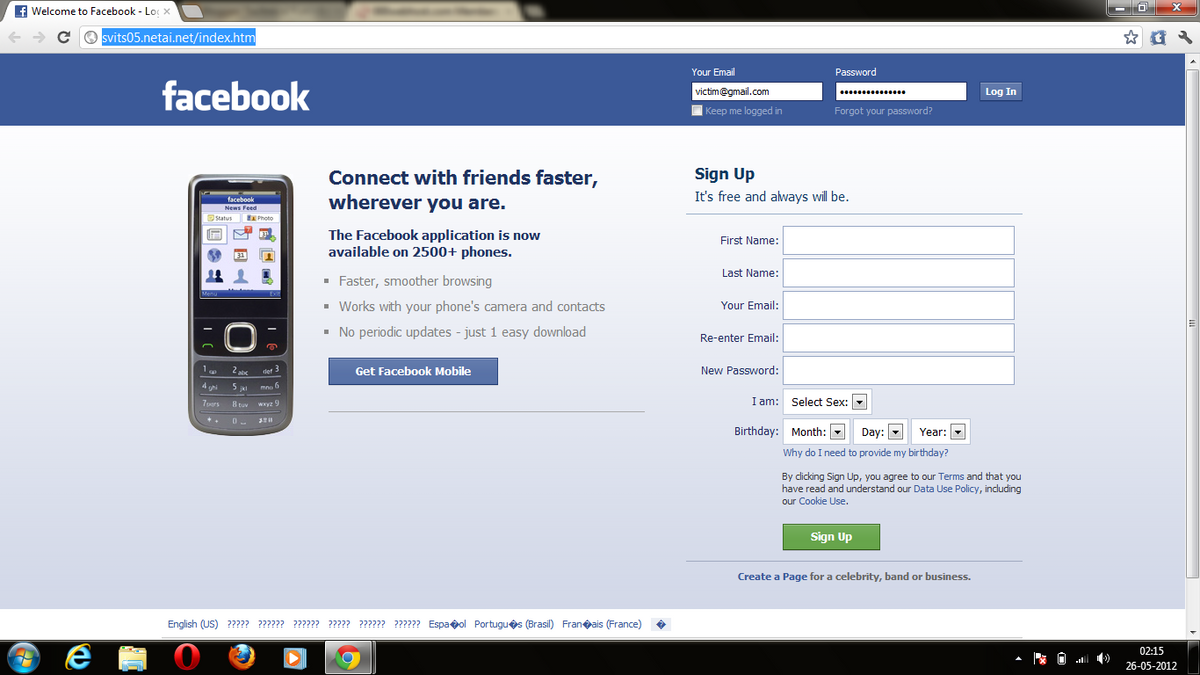

Nous pouvons dire que le phishing est un objectif, et le spoofing est l'un des moyens d'atteindre cet objectif. Le spoofing n'a rien à voir avec le contenu d'un message frauduleux, mais c'est une méthode visant à induire en erreur les victimes quant à l'identité de l'expéditeur. Imaginez recevoir un e-mail de Facebook indiquant que tous les utilisateurs doivent réinitialiser leurs mots de passe de compte. Vous voyez une adresse e-mail ressemblant à une adresse Facebook, un en-tête de lettre Facebook bleu foncé familier, et après avoir suivi le lien fourni, vous atterrissez sur un site qui ressemble à Facebook. Chaque élément visuel, vous induisant en erreur en vous faisant penser que le message provient de Facebook, relève de la partie de spoofing de la campagne de phishing décrite.

Read also: ARP Spoofing Attacks: The Silent Network Threat You Need to Know in 2025

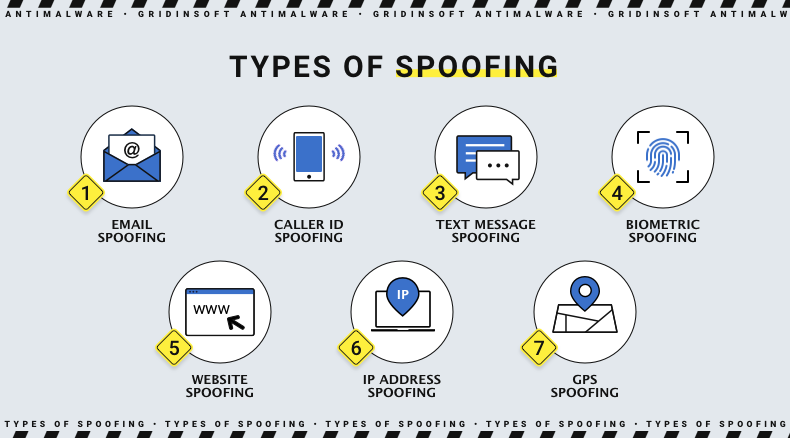

Types de Spoofing

Rappelez-vous: tout ce qui peut être imité, chaque élément visible du message, peut être contrefait. Donnons une brève description des types de spoofing les plus répandus.

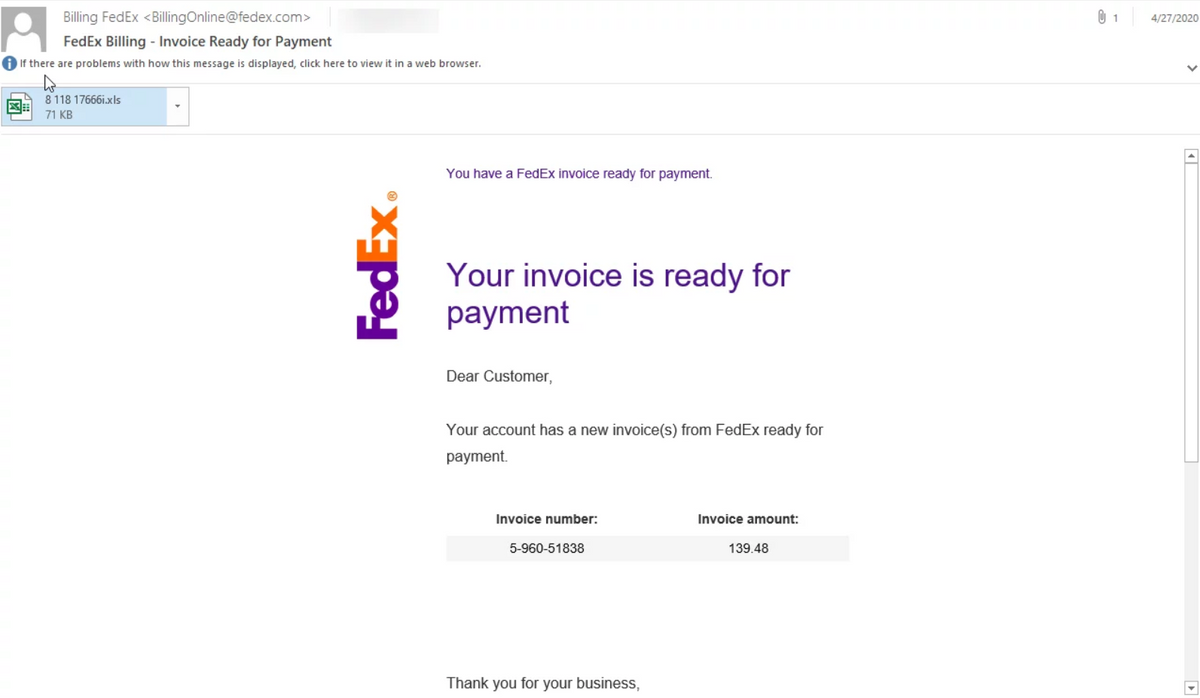

Spoofing par Email

Les lettres électroniques comportent plusieurs éléments pouvant servir de déguisement. Le premier est l'adresse e-mail de l'expéditeur. Il est difficile de tromper un utilisateur vigilant dans ce domaine. Cependant, une personne négligente pourrait tomber dans des techniques de spoofing simples ou ignorer l'adresse de l'expéditeur. Les acteurs de la menace utilisent généralement une adresse e-mail qui ressemble visuellement (par exemple, [email protected] au lieu de [email protected]) ou sémantiquement (par exemple, [email protected] au lieu de [email protected]) à la boîte aux lettres appropriée.

La deuxième chose qui peut aider les pirates à gagner votre confiance est l'apparence de la lettre. Nous parlons d'un en-tête de lettre ou de l'ensemble du corps de la lettre, contenant souvent divers éléments HTML qui lui donnent un aspect officiel. Il est facile pour les criminels de faire en sorte que leurs lettres ressemblent aux e-mails envoyés par l'entreprise qu'ils essaient d'imiter. De plus, ils peuvent copier entièrement l'apparence d'un encadrement d'entreprise authentique. D'un point de vue psychologique, cette technique est très efficace. L'une des couvertures les plus populaires pour les campagnes de phishing/spoofing est les notifications par e-mail des services de livraison.

Spoofing de Site Web

Que la campagne de phishing utilise un e-mail ou un message sur les réseaux sociaux, elle contiendra probablement un lien. Le site web vers lequel il vous dirigera sera probablement une contrefaçon. Tout ici suit les principes généraux de spoofing décrits ci-dessus. L'adresse de la page web imitera le nom d'un site connu. Cependant, il est difficile d'imiter un nom de domaine familier d'un site web connu. Une page contrefaite essaiera de ressembler exactement à un site authentique. Mais si vous atterrissez sur une telle page, vous pourriez remarquer des choses étranges, comme des liens inactifs. Bien que les pages frauduleuses ressemblent à des composants de site web reconnaissables, ce sont des pages autonomes. Les pirates ont automatisé le processus de spoofing de site web en créant des outils pour la personnalisation ad hoc de pages web falsifiées.

Les criminels se soucient rarement de relier leurs contrefaçons à de vrais sites web. C'est parce que le spoofing ne vise pas à vous faire croire quelque chose ; il vise à prévenir tout soupçon dès le départ. Si vous trouvez quelque chose de douteux, le spoofing a déjà échoué. Si vous utilisez un gestionnaire de mots de passe ou autorisez votre navigateur à remplir automatiquement vos identifiants, notez qu'il n'y aura pas de remplissage automatique pour un site web non reconnu. Là où ils peuvent tromper un humain, ils ne peuvent pas tromper une machine. Par conséquent, si soudainement, un site web familier demande une saisie manuelle de vos identifiants, ce qui n'arrive généralement pas, vérifiez deux fois ce site.

Spoofing de Comptes sur les Réseaux Sociaux

L'utilisation de faux comptes d'utilisateurs est l'un des spoofings les plus répandus. Cela ne nécessite aucune compétence particulière, sauf une ingénierie sociale approfondie. Êtes-vous assez attentif pour distinguer votre vrai ami Facebook d'un compte portant le même nom, avatar, photos et amis? Si vous recevez un message de votre connaissance avec une demande de suivre un lien, d'envoyer de l'argent, d'installer quelque chose, vérifiez toujours d'où provient la demande. Examinez la page de cet utilisateur. Si ce compte est volé, vous ne trouverez pas de différences significatives. Mais si la page est fausse, elle aura au moins peu de contenu historique. De plus, vous verrez la page réelle de cette personne existant à côté de la fausse. Appelez votre connaissance ou envoyez un e-mail pour confirmer cette demande.

Spoofing Téléphonique

Ce type de spoofing est répandu. Les variantes plus primitives impliquent des appels téléphoniques aléatoires compensant leur inefficacité par leur quantité. Les escrocs appellent principalement les personnes âgées et leur proposent de sortir leurs petits-enfants bien-aimés de prison en payant de l'argent à la police. Cependant, aujourd'hui, lorsque la ligne téléphonique est associée à Internet, vous pouvez recevoir un appel d'un numéro inconnu, mais votre smartphone vous montrera qui se cache derrière ce numéro. Par exemple, "Burger King". Et c'est à ce moment-là que les criminels prennent le relais. Soyez prudent!

Dans certains cas de spoofing téléphonique, supposons que vous les appellerez. En particulier, les fraudes comme le faux support Microsoft utilisent le numéro "façade" qui ressemble au numéro américain (+1...). Cependant, le fournisseur de VoIP qu'ils utilisent vous redirigera vers le numéro de l'Inde qui vous demandera d'installer des PUA ou de leur donner un accès à distance. En 2026, cette fraude est devenue assez populaire, car de nombreuses personnes ont fait confiance à ces bannières.

Spoofing IP

Cette technique est utilisée dans différents types d'attaques cybernétiques. Initialement, le spoofing IP est l'une des approches des attaques DDoS. L'acteur de la menace envoyait un ping au vaste réseau, substituant l'adresse IP de l'expéditeur par l'adresse IP du réseau qu'il avait l'intention d'attaquer. Chacun des hôtes du réseau pingera probablement en retour, créant ainsi une vague de messages dirigés vers la cible. Si l'attaquant parvient à envoyer les demandes falsifiées à de nombreux réseaux, cela créera probablement des problèmes même sur les hôtes puissants.

Un autre type de spoofing IP est appliqué dans les attaques de l'homme du milieu. Cette attaque suppose la falsification du premier paquet IP envoyé par le client au serveur. Ce paquet contient généralement la clé publique utilisée pour déterminer la clé de déchiffrement des données protégées par HTTPS. L'acteur de la menace prend l'adresse IP de l'expéditeur réel et l'ajoute au paquet à la place de la sienne. Il en va de même pour tous les autres paquets passant par la connexion espionnée. De cette manière, l'attaquant peut contourner le chiffrement de bout en bout et lire les paquets envoyés par une victime au serveur.

Spoofing Ping

Le spoofing Ping est la méthode que certains joueurs appliquent pour obtenir un avantage sur les autres joueurs. Cela est possible dans les jeux avec un code réseau spécifique. Lorsque le serveur ne prédit pas la position du joueur sur la carte et ne vous montre que la dernière connue du serveur, il est possible d'obtenir certains avantages qui ne seront pas possibles pour les joueurs ayant une bonne connexion réseau. De telles actions sont présentées comme de la triche et peuvent entraîner une interdiction de jeu.

La triche avec le spoofing de ping suppose l'utilisation d'un logiciel qui gère votre connexion réseau. Il crée une chaîne de connexions qui augmentent régulièrement votre ping (c'est-à-dire le temps de connexion client-serveur) jusqu'à ce que vous ne l'ayez pas suffisamment élevé pour obtenir l'avantage. Votre personnage apparaîtra avec un grand retard par rapport à l'ennemi, vous pourrez donc tuer en toute sécurité tous ceux que vous rencontrez et revenir à la position sûre. Cependant, la plupart des jeux multijoueurs ont des limites de ping - vous serez simplement exclu de la partie si celui-ci est trop élevé.

Spoofing DNS

Tous les sites ont l'adresse URL que nous connaissons et aimons, ainsi que d'autres, moins populaires, représentées par des chiffres. 90.37.112.58 - vous les avez probablement vues, mais n'y avez jamais prêté attention. En réalité, votre navigateur ne se connecte pas à l'URL que vous avez tapée - il convertit cette URL en l'adresse correspondante dans le système de noms de domaine (DNS) et ouvre ensuite la page dont vous aviez besoin. Le DNS agit comme le carnet d'adresses d'Internet. Et lorsque vous falsifiez l'adresse dans le carnet d'adresses - quelqu'un peut facilement la prendre pour argent comptant.

Tout comme le spoofing IP mentionné ci-dessus, le spoofing DNS est souvent utilisé dans les attaques de l'homme du milieu. Lorsque l'attaquant contrôle le routeur que la victime utilise pour se connecter à Internet, il peut falsifier l'adresse DNS de l'hôte auquel la victime tente de se connecter. La victime verra ce que le malfaiteur veut - une fausse page de connexion du site ciblé est le cas le plus fréquent. Lorsque la victime n'est pas assez attentive et ignore que la connexion établie n'est pas sécurisée, elle peut dire adieu aux informations d'identification saisies sur une telle fausse page.

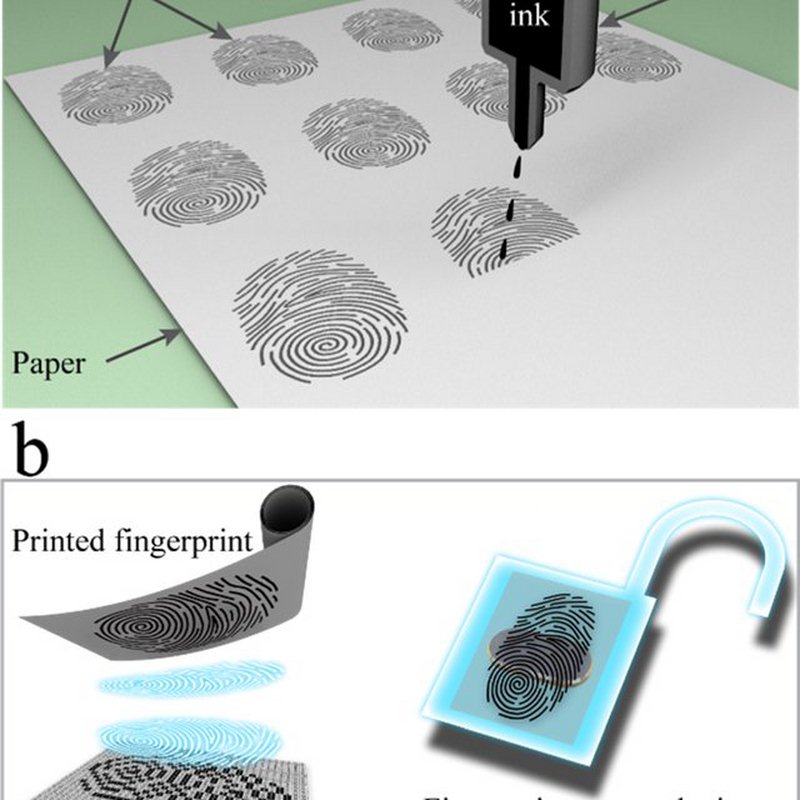

Spoofing Biométrique

Une technique très compliquée peut être nécessaire pour voler l'identité ou contourner la protection basée sur les données biométriques. Trois types d'authentification biométrique sont actuellement utilisés - empreinte digitale, scan de la rétine et reconnaissance faciale. Le premier et le dernier sont réalisés en tant que méthodes d'authentification sur les smartphones modernes. Les scans de rétine ne sont pas très pratiques, et ce qui est plus important, ils nécessitent un équipement coûteux et de grande taille. C'est pourquoi il est beaucoup plus souvent représenté dans les films sur les agents spéciaux que dans la vie réelle.

Le spoofing biométrique ne vous donnera jamais une efficacité de 100 % car il repose fortement sur l'imperfection de l'équipement. Par exemple, la méthode de base pour le spoofing d'empreinte digitale - avec du papier calque et du ruban adhésif - peut tromper uniquement les scanners d'empreintes digitales de mauvaise qualité. Exactement ceux utilisés dans les smartphones bon marché fabriqués en Chine. Il en va de même pour tromper le système de reconnaissance faciale. Celui-ci sur les appareils bon marché reconnaît une simple photo, tandis que des modèles plus chers ont un scanner de profondeur. Par conséquent, la méthode de choix pour un pirate informatique souhaitant utiliser la biométrie comme une authentification est d'acheter un téléphone de 100 $ pour quelques dizaines de dollars.

Spoofing GPS

Le spoofing GPS est la falsification de l'emplacement réel. Cela peut être effectué à l'aide d'un téléphone Android avec les droits root. Une autre méthode consiste à utiliser des dispositifs de brouillage. Cependant, ce dernier ne peut pas créer un faux signal GPS - il ne fait qu'interférer avec le signal GPS pour les appareils à proximité.

Les dispositifs de brouillage sont largement utilisés en Russie, où l'utilisation d'applications de navigation est perturbée par le gouvernement. Lorsqu'un utilisateur essaie d'obtenir sa position dans Google Maps, il voit une précision de plusieurs centaines de mètres. Il est peu probable que vous vouliez vous déplacer dans une telle gamme d'erreurs. Cependant, la possibilité de spoofing GPS est également pertinente dans la fraude et les jeux. Par exemple, les Pokemons Go et Ingress ont longtemps perdu leurs joueurs à cause de cela.

Les risques du spoofing GPS sont évidents pour ceux qui les utilisent pour la navigation. Néanmoins, le fait de fausser l'emplacement peut constituer une menace non seulement pour les utilisateurs de tels programmes, mais aussi pour toute une chaîne d'infrastructures critiques et vitales. Un problème pourrait survenir si un attaquant cible une entreprise ou une ville en falsifiant les coordonnées des véhicules de livraison, des drones, des services d'urgence, etc.

Comment Détecter une Tentative de Spoofing?

En général, vous n'avez pas à détecter le spoofing. Vous devez plutôt apprendre à détecter le phishing, qui est le seul objectif du spoofing. Le phishing est une attaque criminelle utilisée pour voler vos informations d'identification, vos données financières et votre identité.

L'une des méthodes les plus populaires pour détecter les attaques de phishing est l'inspection attentive. Si vous avez une lettre d'une banque ou d'un service d'assistance, vérifiez l'adresse e-mail de l'expéditeur. S'il est différent de ce que vous voyez habituellement - méfiez-vous. Examinez attentivement l'en-tête de la lettre. Il devrait contenir votre nom complet et d'autres informations personnelles. Les criminels n'ont pas accès à de tels détails. Recherchez les fautes de frappe, les erreurs grammaticales et les images de mauvaise qualité dans l'e-mail. Observez les incohérences entre le texte de la lettre et les images.

Le site web dans le message n'est pas ce qu'il devrait être. Examinez attentivement le nom de domaine. Vérifiez si ce n'est pas un homographe (un site avec un nom de domaine semblable visuellement, mais avec des caractères incorrects). En outre, assurez-vous qu'il s'agit bien du site web officiel. Les navigateurs modernes marquent les sites web non sécurisés - vous ne devriez pas ignorer ces avertissements. Enfin, ne cliquez pas sur les liens dans les lettres et ne les ouvrez pas. Il est plus sûr de copier l'URL dans la barre d'adresse de votre navigateur.

Si vous avez reçu un e-mail de quelqu'un que vous ne connaissez pas, ou si cet e-mail demande un paiement ou l'installation de quelque chose, c'est une attaque. Ne répondez pas à l'e-mail. Si vous avez des doutes, appelez la personne qui est censée vous avoir envoyé l'e-mail pour confirmer.

En général, il est toujours utile d'appliquer une vérification croisée des informations. Par exemple, si vous recevez un e-mail de votre banque vous demandant de confirmer votre identité, appelez votre banque pour vérifier l'authenticité de l'e-mail. Ne cliquez pas sur les liens ou ne suivez pas les instructions directement à partir de l'e-mail suspect.

Comment se Protéger contre le Spoofing?

Voici quelques mesures à prendre pour vous protéger contre le spoofing:

- Méfiez-vous des e-mails non sollicités: Ne cliquez pas sur les liens ni ne téléchargez les pièces jointes provenant d'e-mails que vous n'attendiez pas.

- Vérifiez les URL: Avant de cliquer sur un lien, survolez-le avec votre souris pour voir l'URL réelle dans la barre d'état du navigateur. Assurez-vous qu'elle correspond à ce à quoi vous vous attendez.

- Utilisez l'authentification à deux facteurs (2FA): L'ajout d'une couche de sécurité supplémentaire avec 2FA rendra plus difficile pour les attaquants de compromettre vos comptes en ligne, même s'ils obtiennent vos informations de connexion.

- Utilisez un filtre antispam: Un bon filtre antispam peut aider à bloquer les e-mails de phishing et d'autres formes de contenu malveillant.

- Maintenez votre logiciel à jour: Les mises à jour régulières de votre système d'exploitation, de vos applications et de votre antivirus peuvent contribuer à la protection contre les vulnérabilités exploitées par les attaques de spoofing.

- Éduquez-vous: Apprenez à repérer les signes d'un e-mail de phishing ou d'autres formes d'attaques de spoofing. Soyez conscient des tactiques couramment utilisées par les attaquants.

Rappelez-vous qu'une approche prudente et une conscience constante sont essentielles pour se protéger contre les attaques de spoofing et d'autres menaces en ligne. Soyez attentif et prenez des mesures pour sécuriser vos informations et vos comptes.

Résumé

Le spoofing est une technique utilisée par les cybercriminels pour tromper les victimes en leur faisant croire que des communications ou des informations proviennent de sources légitimes. Il existe plusieurs types de spoofing, notamment le spoofing d'e-mails, le spoofing de site web, le spoofing de comptes sur les réseaux sociaux, le spoofing téléphonique, le spoofing IP, le spoofing Ping, le spoofing DNS, le spoofing biométrique et le spoofing GPS. Chaque type de spoofing vise à tromper la victime de différentes manières.

Pour vous protéger contre les attaques de spoofing, il est important d'être vigilant face aux e-mails non sollicités, de vérifier les URL avant de cliquer sur des liens, d'utiliser l'authentification à deux facteurs (2FA), d'utiliser un filtre antispam, de maintenir votre logiciel à jour et de vous éduquer sur les signes d'attaques de spoofing. La sensibilisation et la prudence sont essentielles pour éviter de devenir une victime de ces attaques.

Foire Aux Questions

En ce qui concerne le spoofing via les SMS et les appels téléphoniques, vous pouvez simplement installer des applications qui filtrent les messages et les appels entrants en fonction de leur base de données. Cette dernière est pleine d'informations sur les numéros utilisés par les escrocs, ainsi que sur les marques. Cette étape peut être très efficace, surtout si vous recevez des tonnes d'appels chaque jour et qu'il vous est difficile de dire si le numéro qui vous a appelé est légitime.

Le spoofing lié aux détournements d'IP et de DNS est généralement contré par des logiciels de surveillance du réseau. En particulier, les programmes anti-malwares dotés de fonctionnalités de protection Internet peuvent efficacement bloquer les redirections vers un site malveillant en cas de spoofing DNS. Le spoofing IP est efficacement empêché par les dernières versions des navigateurs - tous les navigateurs populaires disposent de plusieurs vérifications supplémentaires de la sécurité de la connexion.