Ver Informatique

Un ver informatique est un type de logiciel malveillant qui vise à détruire certains programmes, voire tout le système, en endommageant les fichiers. De plus, il se réplique de manière prédéterminée et vise souvent d'autres ordinateurs du réseau, si ceux-ci sont présents. Ce type de logiciel malveillant est apparu il y a longtemps - parmi les premiers malwares jamais inventés. Un ver tristement célèbre, appelé ver Morris, est apparu en 1988 et a été le premier exemple d'un ver réussi - bien que sa charge utile fût inoffensive. Son seul objectif était de propager ses fichiers à travers le réseau universitaire. Cependant, cela a suffi pour rendre les systèmes contemporains lents et créer d'importants problèmes de réseau.

L'évolution des malwares a conduit à un changement de paradigme qui a créé une forte demande de logiciels malveillants à des fins lucratives - des logiciels malveillants créés spécifiquement pour gagner de l'argent. Les vers ont dû évoluer et s'adapter. Leur capacité à détruire précisément certains éléments de programmes peut encore être utile lors d'une cyberattaque - les vers sont utilisés pour désactiver les solutions de sécurité et exploiter les vulnérabilités. Cette dernière peut être particulièrement efficace lorsque la faille est corrigée manuellement, avec des modifications simples des fichiers du programme.

Comment les vers informatiques fonctionnent-ils?

Les anciennes générations de vers informatiques - celles qui étaient répandues dans les années 2000 - pénétraient dans votre ordinateur par le biais d'exploitations du système et du réseau. Ce dernier cas se produisait lorsque le ver tentait d'atteindre l'ordinateur à partir d'une autre machine infectée du même réseau. Les failles dans les programmes, en particulier celles qui permettent l'escalade des privilèges, servent de point de départ pour exécuter le malware sur le premier appareil.

Une fois l'injection effectuée, le ver commence son activité malveillante. Les versions plus anciennes de ce logiciel avaient peu ou pas de précision, endommageant et supprimant tous les fichiers à leur portée. De cette manière, le malware rendait certains programmes à peine utilisables, car ils affichaient des dizaines d'erreurs. Si le ver n'avait aucune limite pour endommager les fichiers système, il pouvait facilement en désactiver quelques-uns et ainsi provoquer un écran bleu de la mort (BSOD). Pire encore, il pouvait endommager un fichier crucial nécessaire au chargement du système, ce qui entraînait un écran bleu à chaque tentative de démarrage. Seule la réinstallation du système pouvait résoudre un tel problème.

Cependant, ce modèle décrit est impossible à monétiser. Les premiers vers étaient plutôt des programmes vandales, dont le but était simplement de créer des problèmes pour une victime - pas de rançon, pas de publicités ni d'arbitrage de trafic. Les vers informatiques modernes ont résolu ce problème - une charge utile accompagne le ver, qui dans ce cas agit comme une locomotive qui entraîne tout avec lui.

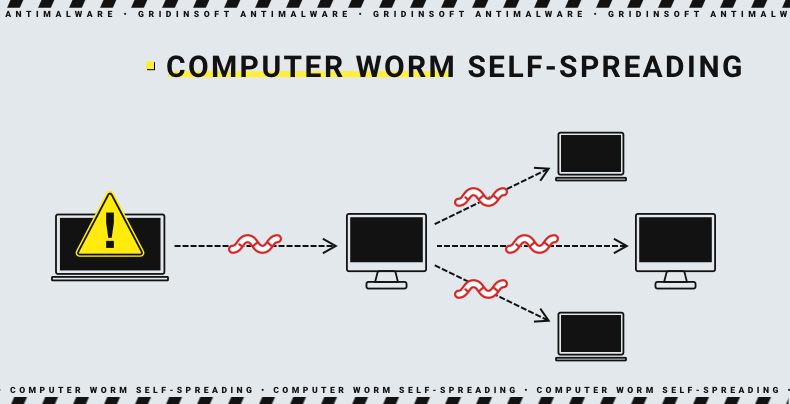

Les charges utiles peuvent être différentes - mais le choix le plus fréquent est un logiciel malveillant qui présente le délai de rentabilité le plus rapide. Les criminels optent pour des choses comme les ransomwares, les logiciels espions, etc. Les vers sont appréciés pour leur capacité à se propager dans le réseau, ce qui rend la diffusion de tous les autres malwares également efficace.

Comment savoir si mon ordinateur est infecté par un ver informatique?

Ce type de logiciel malveillant n'est pas discret, car son seul but est de vandaliser les fichiers de votre ordinateur. Intentionnellement ou non, il rendra les programmes ou certains éléments du système non fonctionnels - et vous le remarquerez certainement en utilisant votre PC. De plus, vous pouvez même rencontrer des défaillances du système. Si le ver est lancé avec des privilèges élevés, il peut même endommager les pilotes et le micrologiciel, ce qui entraînera d'importants problèmes même avec les fonctionnalités de base.

Dans le cas où le ver aurait été utilisé pour ouvrir la voie à d'autres malwares, vous ne pourrez probablement pas distinguer les problèmes des différents types de malwares. Une fois qu'ils sont mélangés, la dernière chose que vous voudriez faire est d'essayer de lancer différentes applications pour déterminer leur fonctionnement. Cependant, c'est un cas assez rare lorsque nous parlons d'un PC autonome. Cela ne justifiera pas le prix d'un ver et la commission de l'affilié pour le ransomware, et il n'y a pas d'utilisation pour la capacité clé d'un ver - l'auto-propagation à travers le réseau local.

En tout cas, si vous constatez des échecs consécutifs des applications, une lenteur générale du système et que les personnes utilisant le même réseau local se plaignent des mêmes problèmes - c'est certainement un ver. Comme cela a également été mentionné, ce malware peut perturber la connexion à l'intérieur du réseau, car il envoie des demandes à d'autres machines pour vérifier si elles sont infectées ou non. Mais la meilleure façon d'être sûr de la nature d'un comportement étrange de votre PC est d'utiliser un logiciel anti-malveillant. Un outil adéquat, comme GridinSoft Anti-Malware, pourra détecter même les nouveaux échantillons par leur comportement. Il s'agit d'une solution rentable et qui vous fera gagner du temps, rendant votre vie beaucoup plus facile.

Virus informatique vs Ver informatique - quelle est la différence?

Les vers et les virus sont les pionniers du monde des logiciels malveillants. Ils sont apparus à l'aube de l'ère informatique, et tous deux ont une certaine utilité. De plus, certaines de leurs caractéristiques sont similaires - ce qui peut confondre certains utilisateurs qui tentent d'en apprendre davantage sur ce sujet. Voyons les différences entre les vers informatiques et les virus informatiques.

| Caractéristiques | Ver | Virus |

|---|---|---|

| Méthodes de diffusion | Spam par e-mail, scripts malveillants, exploitations | Bannières publicitaires d'adware, spam par e-mail |

| Mode d'action | Suppression des fichiers ou sectionnement en supprimant leurs parties | Réplication dans d'autres programmes et fichiers |

| Capacités | Peut infecter des appareils dans le LAN | Peut faire agir le programme comme il le souhaite |

| Effets | Défaillances de programmes, voire l'échec de tout le système | Défaillances de programmes, endommagement rare du système d'exploitation |

| Application | Cyberattaques ciblées, déploiement de ransomwares/spywares | Presque inutilisés de nos jours |

Quels dommages un ver informatique peut-il causer?

Imaginez avoir un grand mécanisme de roues dentées, avec plusieurs branches consécutives. Elles fonctionnent parfaitement et synchroniquement, transmettant la puissance à une roue dentée finale. Ensuite, essayez de retirer un couple aléatoire de roues dentées de l'intérieur de cette chaîne. Toute la branche s'arrêtera de tourner, et l'efficacité de la transmission en pâtira également. Un autre couple de pièces - et vous aurez réduit la productivité de moitié. Le ver agit de la même manière - en détachant des éléments aléatoires des programmes que vous avez, il bloque certaines fonctions, voire casse complètement l'application.

Étant donné que le ver peut atteindre et supprimer n'importe quel type de fichier, il peut viser précisément ce que l'attaquant recherche. En particulier, cette capacité est parfois utilisée pour supprimer les barrières de sécurité créées contre l'exploitation de la vulnérabilité dans un logiciel utilisé. Il peut s'agir d'une solution faite maison, ainsi que d'un correctif officiel, mais la médiocrité globale de la correction des bugs permet de revenir en arrière et d'utiliser la faille comme avant.

Exemples de vers informatiques

La plupart des exemples d'utilisation de vers se réfèrent à l'ancien temps, lorsque cette menace était plus actuelle. Une fois que les malwares sont devenus beaucoup plus commercialisés, les vers ont évolué en quasi-locomotives qui entraînent tous les autres malwares dans le réseau. Cependant, les cas d'utilisation sont si rares qu'il n'y a presque aucune information disponible. Examinons donc ce qui est publiquement disponible.

| Nom du malware | Date | Description |

|---|---|---|

| ILOVEYOU | Mai 2000 | Visait à s'auto-propager via Outlook. Son fichier était nommé LOVE-LETTER-FOR-YOU.TXT.vbs |

| Blaster | Août 2003 | Se propageait via une exploitation de débordement de tampon, affichait un message "Billy Gates, pourquoi rendez-vous cela possible? Arrêtez de gagner de l'argent et réparez votre logiciel!!". En outre, forçait les systèmes attaqués à effectuer des attaques DDoS contre les serveurs de mise à jour Microsoft. |

| Mydoom | Janvier 2004 | Se propageait via un spam par e-mail mal conçu, mais sa massivité en a fait l'un des vers les plus répandus. |

| Daprosy | Juillet 2009 | Agissait comme un enregistreur de frappe, supprimait les dossiers contenant des fichiers .exe. Réalisait une diffusion massive pour s'auto-propager. |

| Stuxnet | Juin 2010 | Selon les rumeurs, un ver soutenu par le gouvernement américain, ciblant les entreprises iraniennes liées au programme nucléaire. En particulier, il visait les systèmes de supervision et d'acquisition de données (SCADA). |